IoT事業推進におけるセキュリティトレンド~押さえるべき法規制・標準やテクノロジーを徹底紹介~

昨今は急速な発展を見せるIoT機器に対し、適切なセキュリティ対策が求められています。さらに、数年以内には無線機器指令(以下、RED)やサイバーレジリエンス法案(以下、CRA)が適用予定であるため、国内のIoT機器製造事業者は早急な対応準備が必要です。本記事ではCRAの現状や全体像をはじめ、公開鍵基盤(以下、PKI)・セキュリティに利活用される半導体・SBOM活用による脆弱性管理など、いま押さえるべきトレンドのキーテクノロジーを解説します。

※:本記事は、2023年11~12月開催の「MET2023」の講演を基に制作したものです。

【講演者】

目次

サイバーセキュリティ要件の概況

黒澤:今回は法規制におけるセキュリティ要件および、それに伴う3つのキーテクノロジー「PKI」「セキュアエレメント」「脆弱性管理」を解説します。齋藤様、最初に法規制におけるセキュリティ要件についてうかがえますでしょうか。

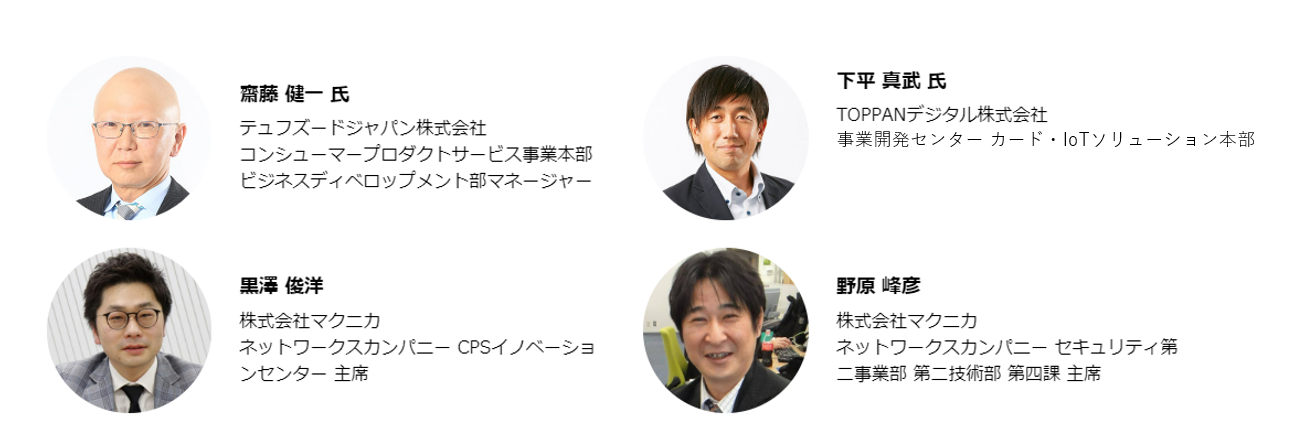

齋藤:最初に、ヨーロッパ・米国・英国における主な法規制についてお話します。2019年、「EUサイバーセキュリティ法」が成立しました。製品・サービス・プロセスを対象としたサイバーセキュリティの認証制度で、保証レベルの規定が大枠として成立したかたちです。こうした流れを受け、2024年には英国でPSTI、米国でサイバートラストマークなど、大きな市場でも規制が入ってきます。また、2025年8月からはREDのサイバーセキュリティ、2026年にはCRAが控えています。

今回はこれらの法規制を、図の左側の「製品セキュリティ中心」と右側の「製品セキュリティ+プロセス要件」の2つに大きく分けました。セッションの前半ではPSTIとRED CSを、後半ではCRAを解説します。

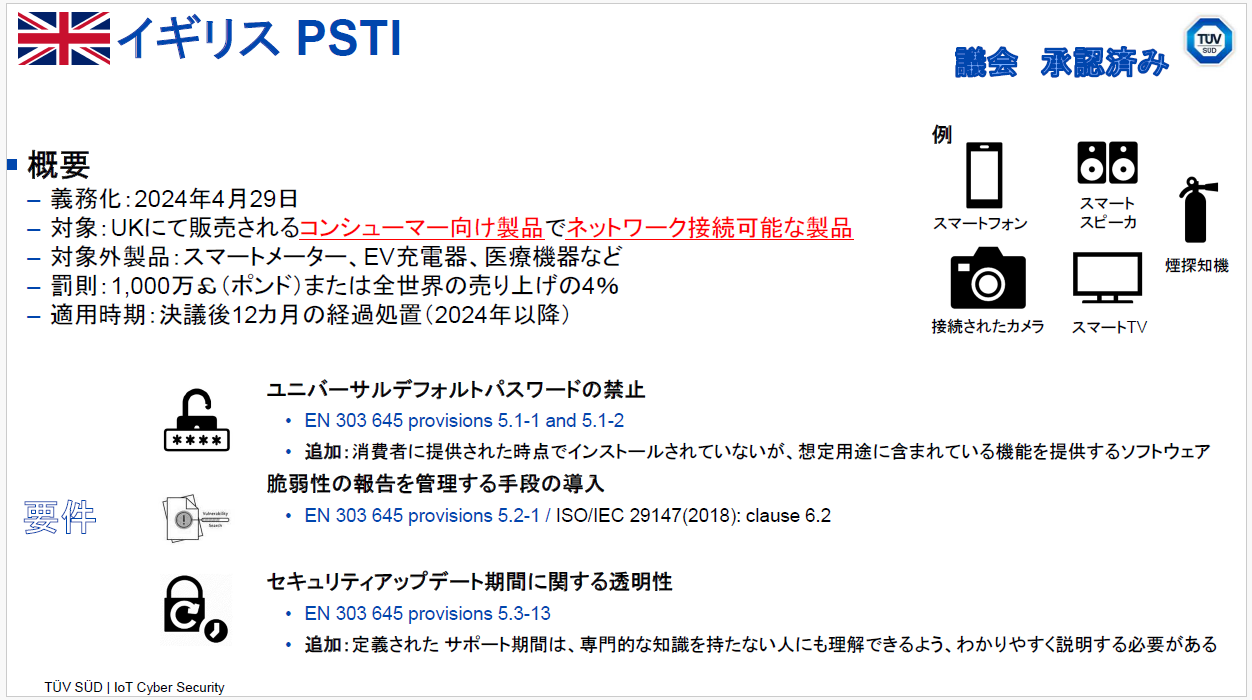

イギリスのPSTIは、2024年の4月29日から義務化が予定されています。対象はコンシューマー向け、かつネットワーク接続可能な製品となっています。要件には比較的対応しやすいものの、残された時間は数ヶ月とあまり猶予はない状況です。

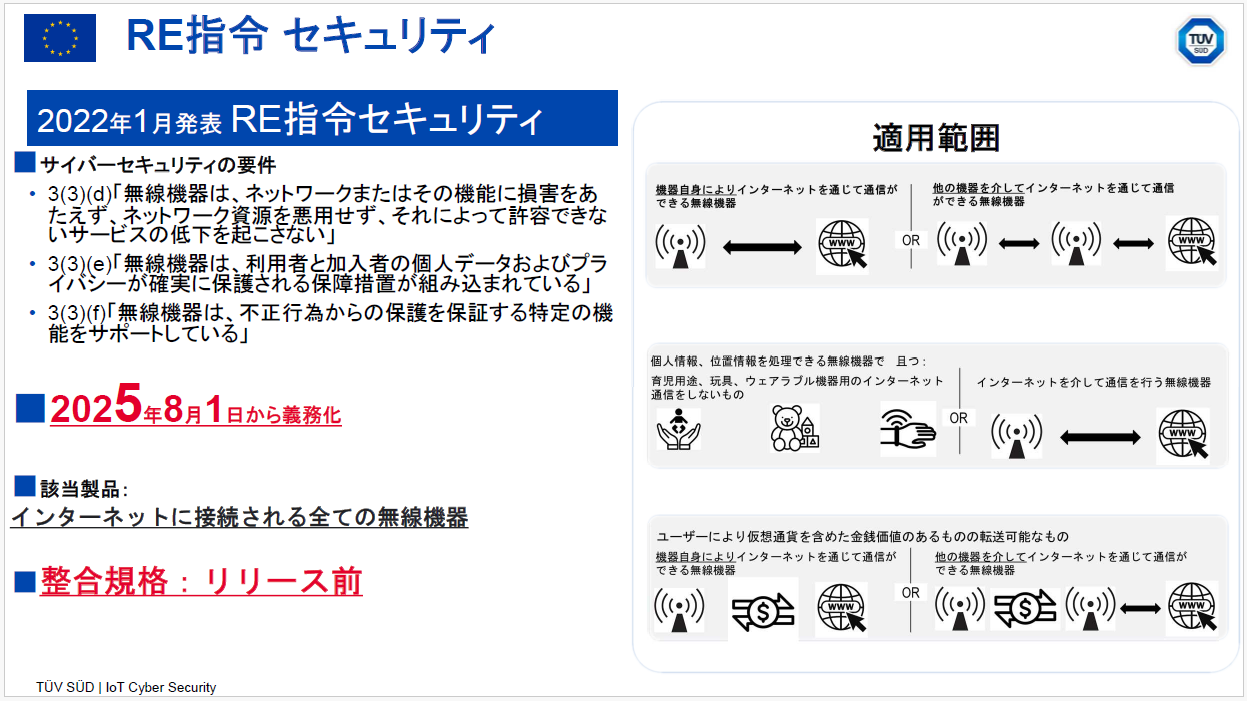

RED CSは、ネットワークに損害を与えない・個人データをしっかり保護する・金銭的価値があるものに対する保証が求められるなど、要件が厳しいものです。義務化は2025年と少し先ですが、整合規格がリリース前なので、どのように対応していくかお悩みの製造事業者様もいらっしゃるかと思います。

黒澤:製造事業者様は、何を規格として見ればよいのでしょうか。

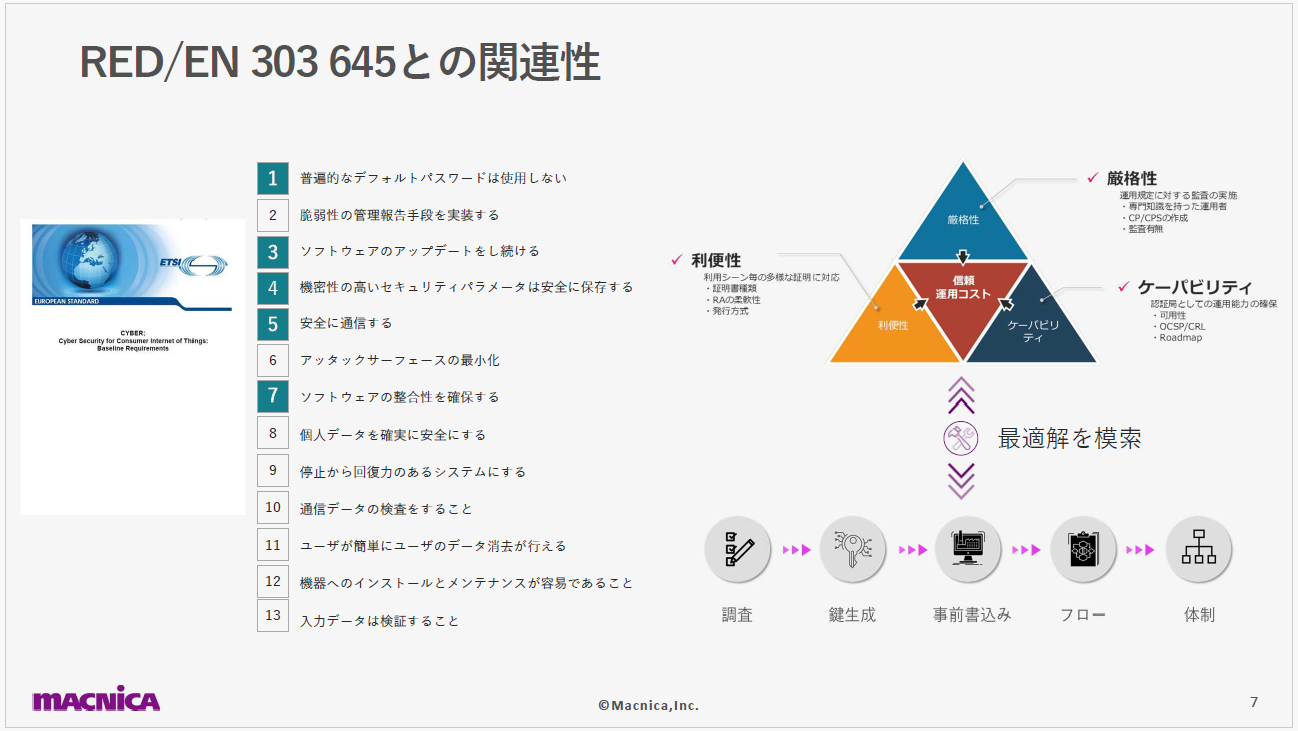

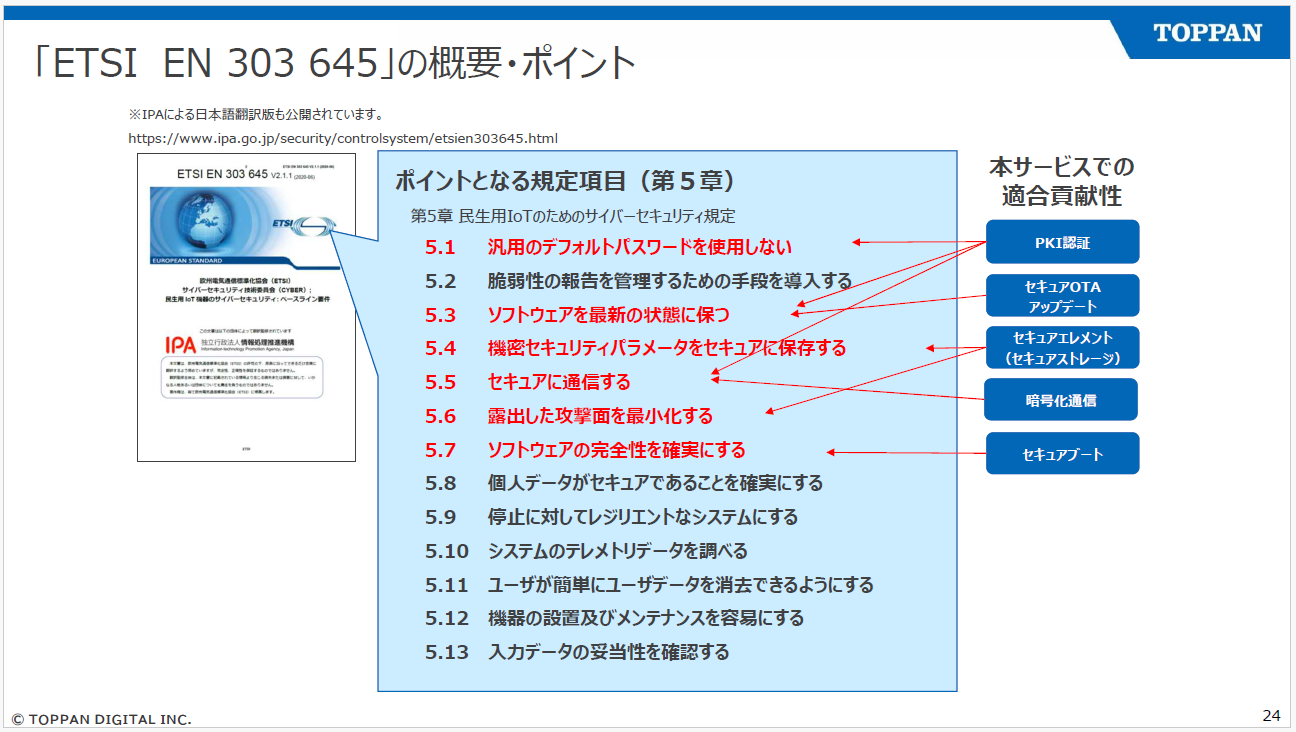

齋藤:通常は、整合規格のリリース後に適合を行います。しかし当社では現在、その前にEN303 645という規格を使い、適合へ近づけることをお客様に推奨しています。

黒澤:そのEN 303 645が、整合規格のリリース前に参照・標準化すべき重要なものということですね。

PKIに関する取り組みの勘所とは?

黒澤:ここからはPKIやセキュアエレメントとのEN 303645の関連や、技術的な取り組みの概要を私から解説します。

PKIの導入に際しては左手のENが非常に重要であり、これがヨーロッパスタンダードになっています。上図のうち、1・3・4・5・7番の要件が、PKIで見いだせる解決策のひとつとして実装できる項目と私は見ています。それ以外の部分でも、副次的にPKIを使う部分が出てくるかもしれませんが、基本的にはこの5つに対してと考えて問題ありません。

とはいえ、PKIが急にできあがるわけではありません。利用シーンや、それを発行する認証局を信用するような技術ですので、今回はベーシックな部分やどういった取り組みがベストなのかもお話します。

認証局をどう信用するかは、図の右上にある三角形のように厳格性と利便性の兼ね合い、ワークフロー、書き込みスキームをもっているかなどを鑑みながら、お客様の方で最適解を模索することが不可欠です。

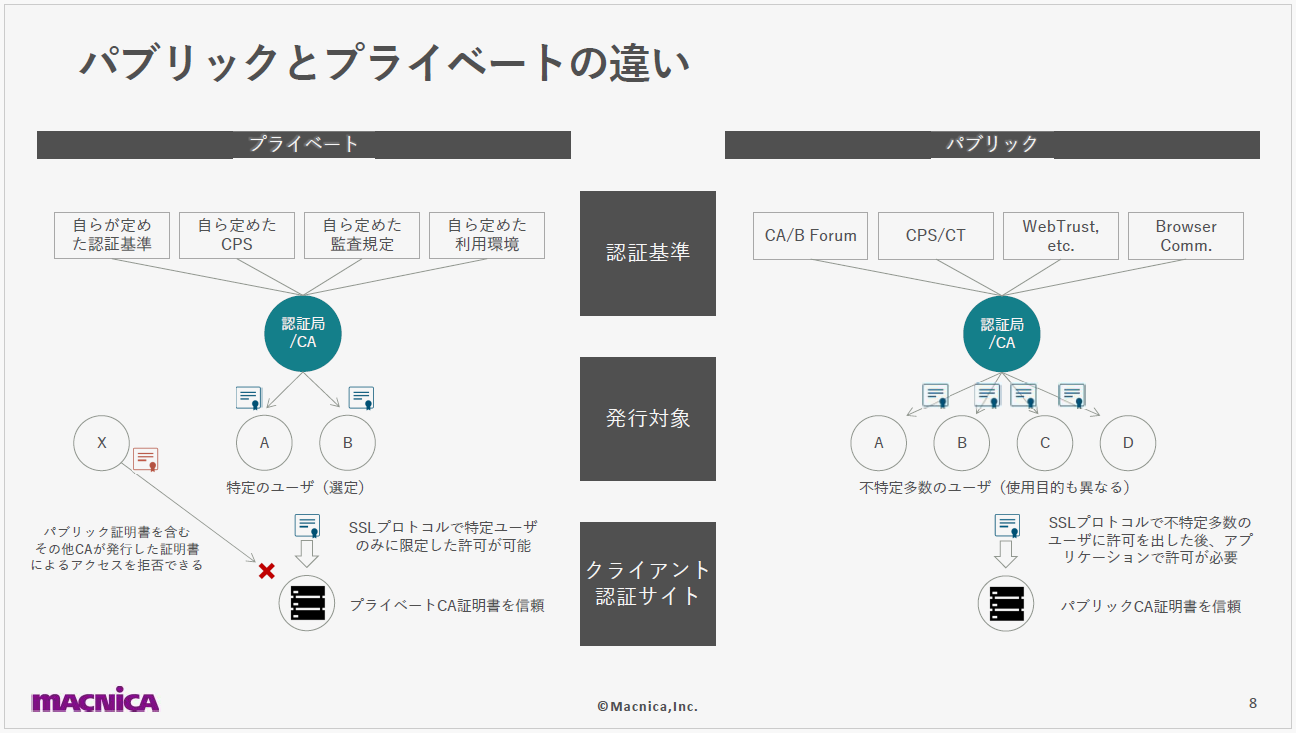

そもそもPKIは、パブリックとプライベートの2つに大別できます。皆さまは通常、ブラウザを介してインターネットを利用されていると思いますが、それをパブリックと言います。こちらは「CA/Brouser Forum」という、さまざまな企業が参加している団体が定めた基準やポリシーを、その分野のステークホルダーが遵守してセキュアにしています。

一方、それ以外の利用シーンはすべて左側のプライベートに分類されます。こちらの難しさは、基準・ポリシー・監査の方法など、自社で決めなければならない要素が多いことです。ニッチな世界ですので、取り組む際には専門性を有したアドバイザーやコンサルタントに依頼するとよいでしょう。

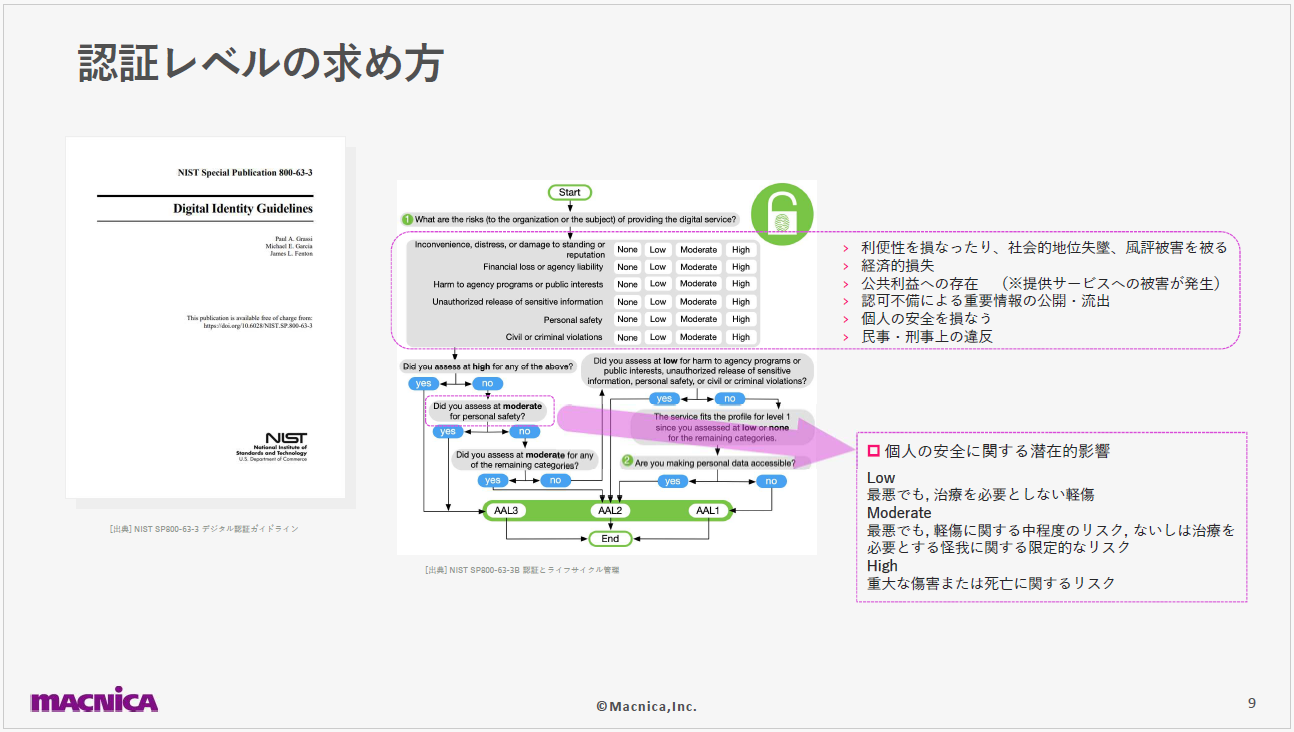

「自社で決め事をする際は、どうすればよいのか?」というPKIの質問を、私もお客様から受けることがあります。まず認証レベルの決め方や使う場所が大前提にあり、前者については基本的にガイドラインが出ています。そして、記憶・所持・生体の3要素を使って、図の下にあるフローチャートで最終的なレベルを決める流れとなります。グローバルで使われており、個人の安全に関する潜在的な影響度というパラメーターもあるので、使い勝手は非常によいと思います。

PKIはその名のとおり、証明書などと混同して使われる部分もありますが、「インフラを導入する」と考えていただくのがよいでしょう。PKIの分野では、なくなる・削除といった概念はなく、基本的にはステートマシンのようにライフサイクルをもって失効状態になります。

最初に証明書の元となる鍵データをどこで作り、それを認証局がどのように承認して発行し、いかに申請者に配布するか。また、有効期限をどうするかなど、考えるべきことは多岐にわたります。特にIoTの場合は、ステークホルダーとの関係性や外部環境の影響で決めきれないなど、難しい部分も出てくるはずです。

重要なのは、ライフサイクル設計をしたうえで正しいステップを踏み、組織化を見越したうえでお客様と自社の環境のギャップを把握することです。そして、その先に待っているのが業務フローの自動化や人材確保の検討などであり、そこで初めてセキュアな運用ができると考えています。

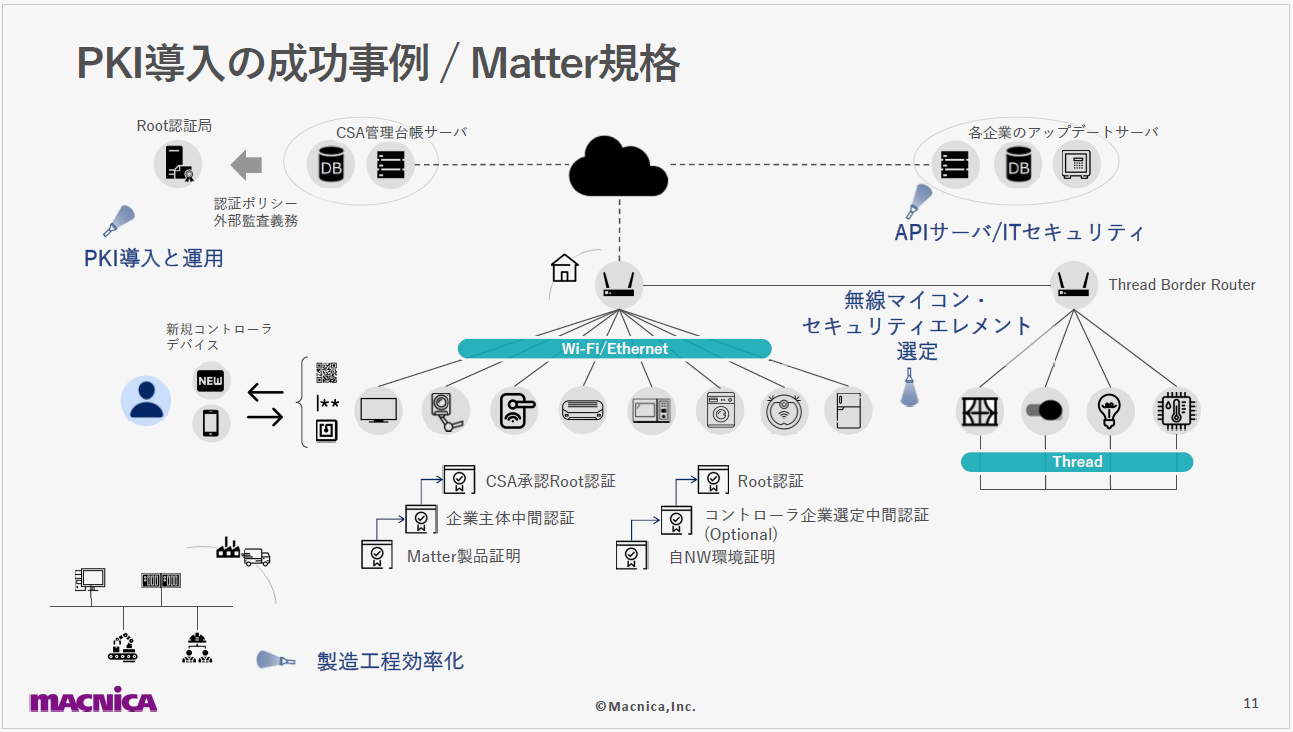

PKIをIoTの分野でうまく導入した事例として、スマートホーム操作系の統一プラットフォーム「Matter規格」が挙げられます。この規格はCSAという団体が定めたもので、さまざまな有名企業やセキュリティのエキスパートが参画しています。

図の中央にあるように、Matterは「製品としての動作の信頼性」と、「居住者が保有しているIoTのスマート家電」という2種類の証明書を、権限管理のために使っています。CSAでは認証局への外部監査の義務や厳しいポリシーを定めているのですが、これがあることで、ベンダーロックインにならない市場開放性の高いプロトコルとしての利用が可能です。

このPKIを自社で構築する場合もありますし、専門性のある企業の認証局を使う場合もありますが、やはりそれを運用するノウハウは大事です。また、製品によっては自社で鍵の管理をしなければなりません。この分野にはTOPPANデジタル様がお詳しいかと思いますが、いかがでしょうか。

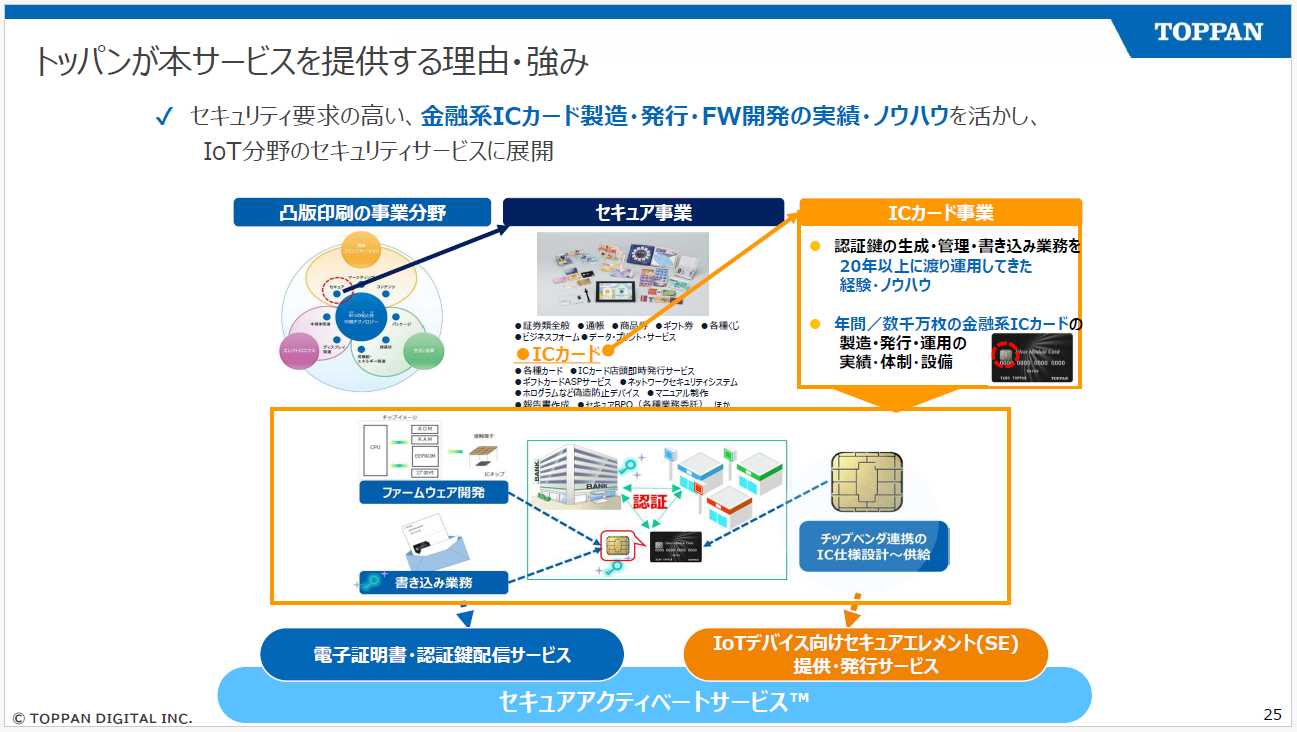

下平:そうですね。私たちはこのような技術を、高度なセキュリティを要求する金融系のICカードの製造や発行に活かし、お客様のもとに届けてまいりました。その中で個人情報を扱っているので、安全のためにも設備や要件を厳格に守っています。

黒澤:要件を満たすためのスナップショット的な対応では、認証局を信用できるような運用は難しく、手戻りが発生しやすいと思います。弊社もコンサルティングが可能ですし、TOPPANデジタル様のような、鍵管理をセキュアにする事業を手がける企業様とエコシステムを構築できれば、お客様に安心して取り組んでいただけると考えています。

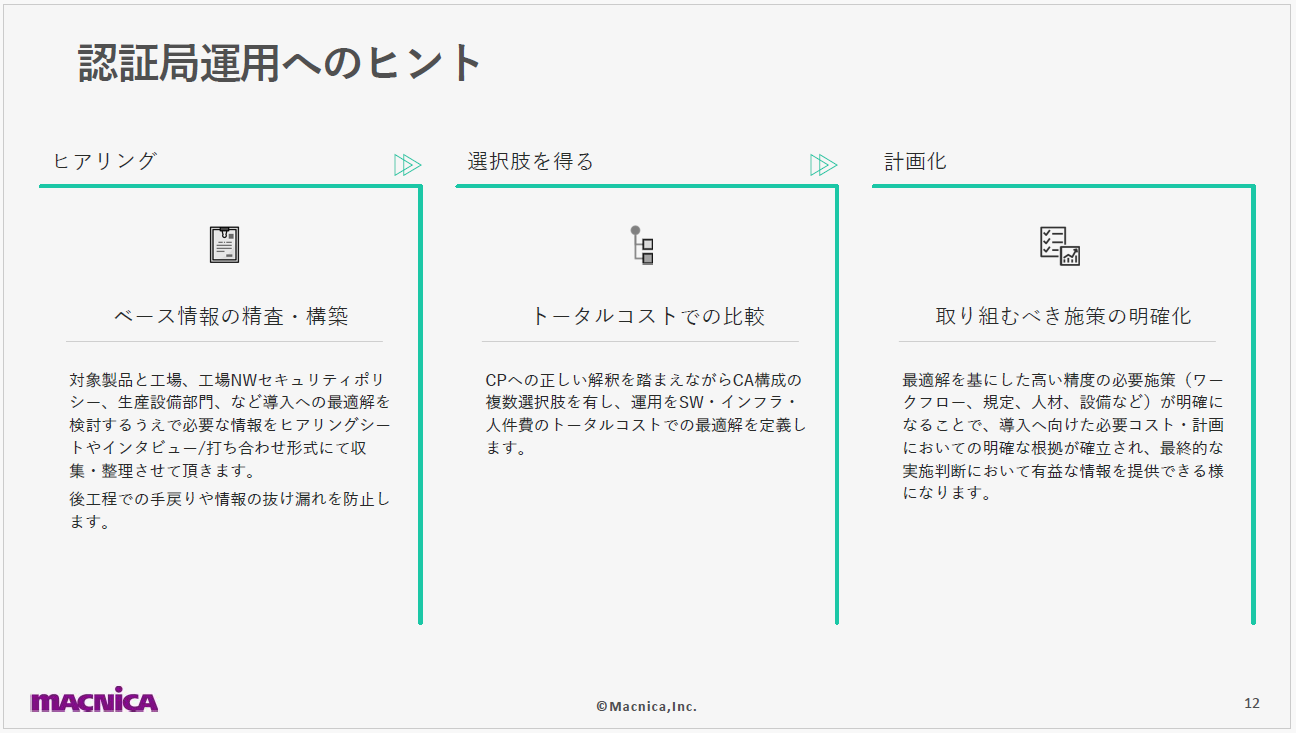

こちらは、認証局を運用いただく際のおすすめのステップです。弊社は多くのご相談を受けるなかで、複数部門にまたがるような複雑な案件だったとしても、事実把握のためのヒアリングをかなり大事にしています。

その次に大事なのが、忠実性です。認証局を決め打ちするのではなく、PKIという記述分野のパラメータをきちんともったうえで、複数の選択肢を用意したいところです。先ほどのEN 303645やMatterなども含め、セキュリティ要件をクリアにして実際に取り組む計画を整備する必要があります。

強固なセキュリティを実現する、セキュアエレメント

黒澤:次に、セキュアエレメントについて下平様に解説していただきます。

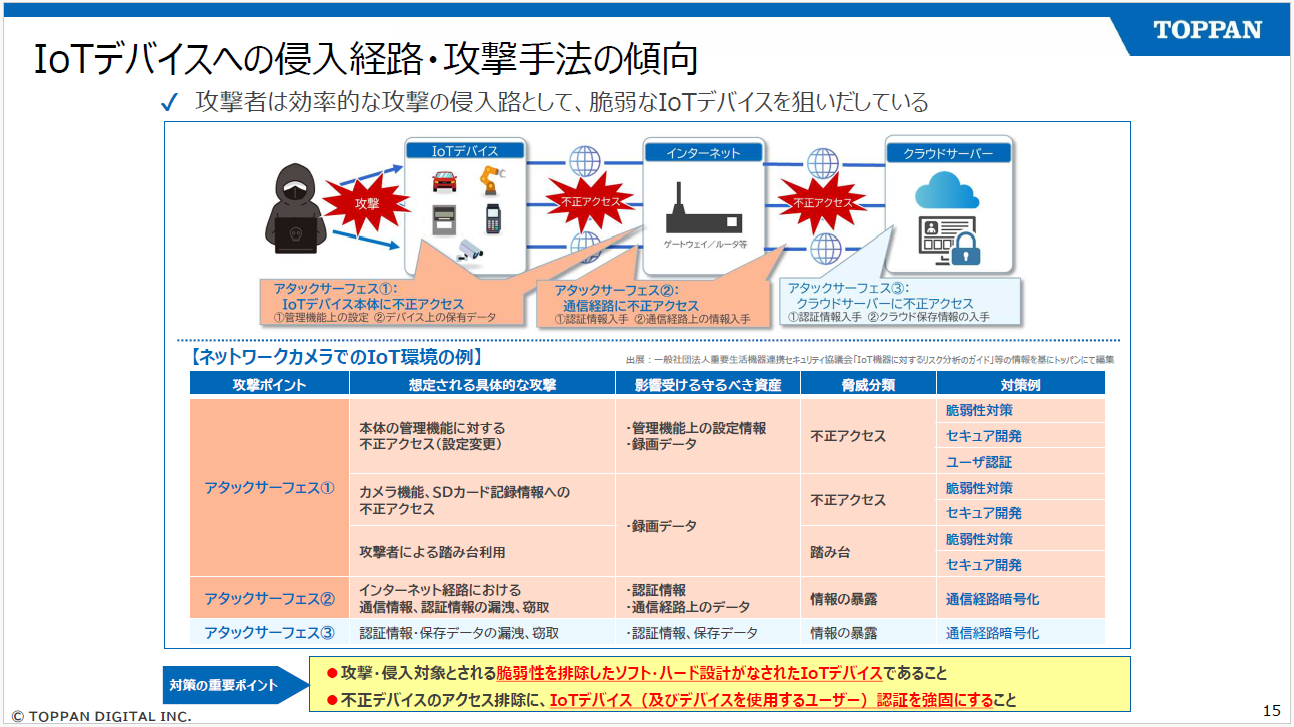

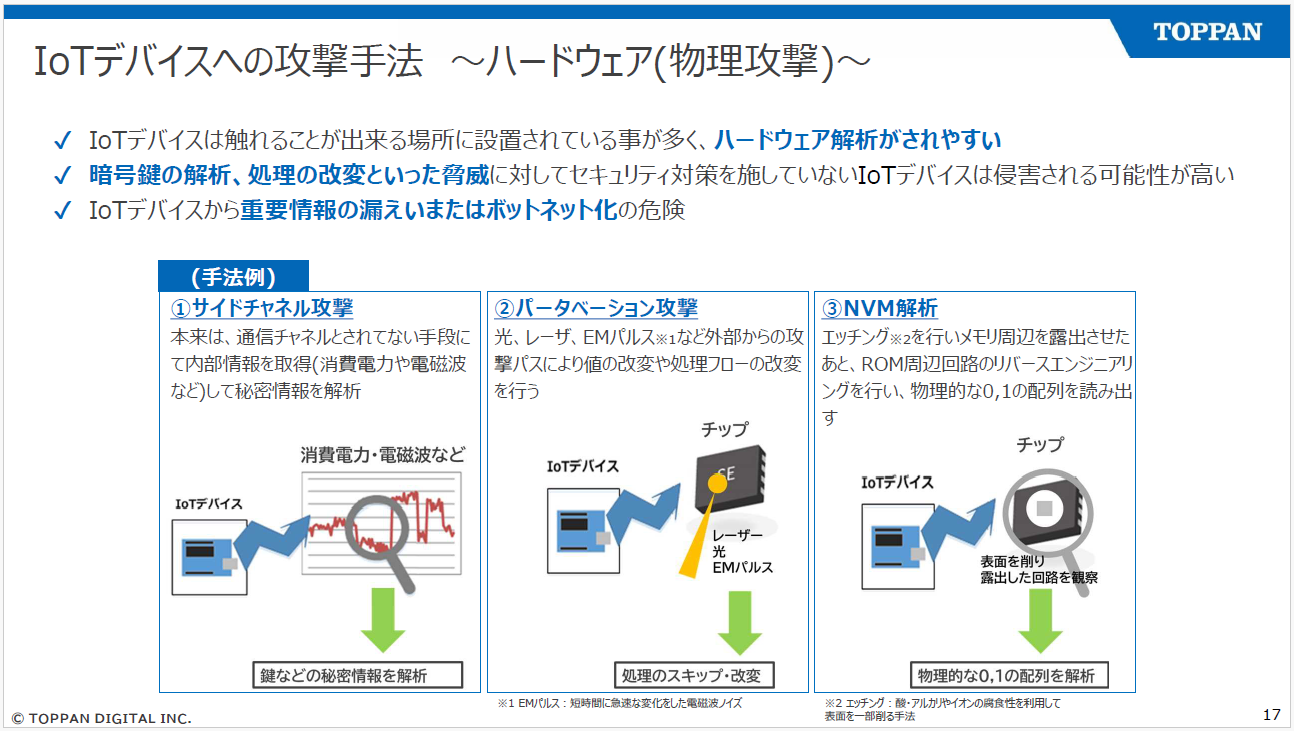

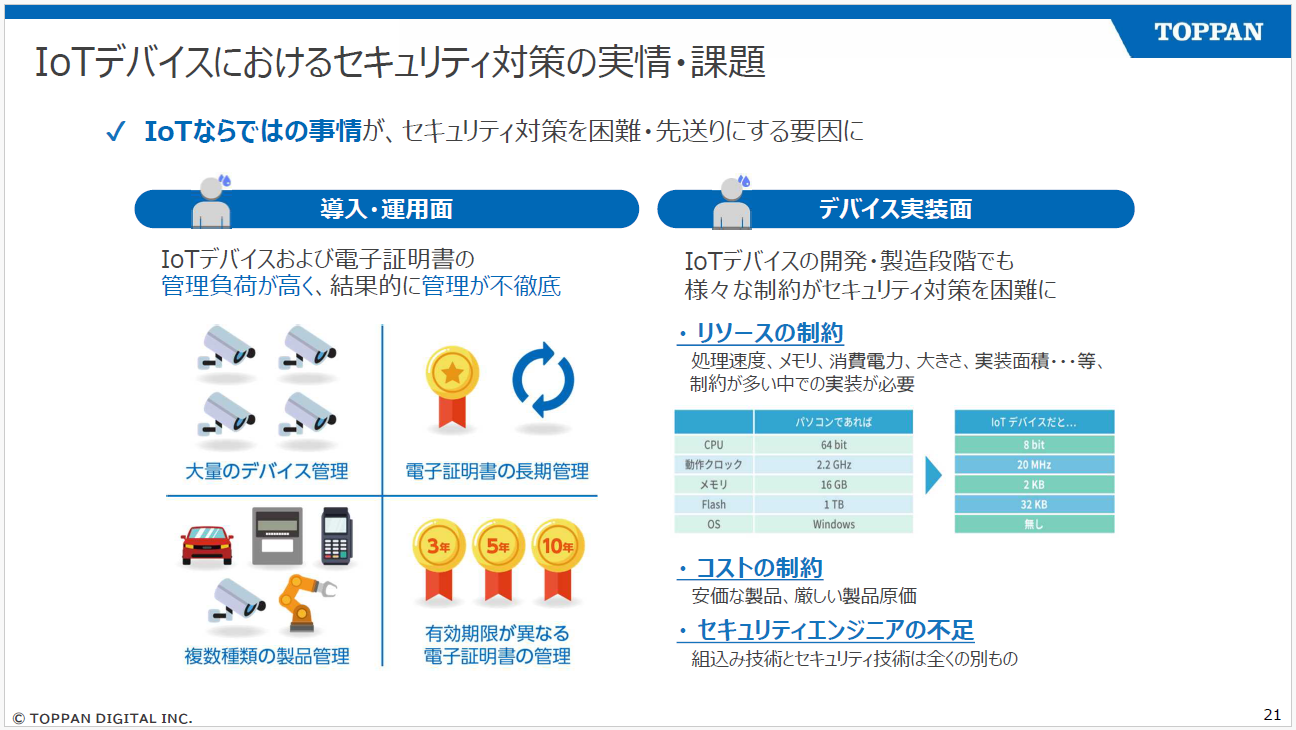

下平:今回解説させていただくセキュアエレメントは、ハードウェアの半導体という前提でお話します。最初にIoTデバイスへの侵入経路・攻撃手法の傾向ですが、攻撃者はまずIoTデバイスに攻撃を仕掛け、そこからインターネットに繋がってクラウドサーバーへ侵入します。インターネットやクラウドサーバーはソフトウェア的な対策もかなり進んでいますが、IoTデバイスはコスト的なメリットも含め、あまり対策されていません。攻撃者はそこに注目し、狙い始めているのだと思います。

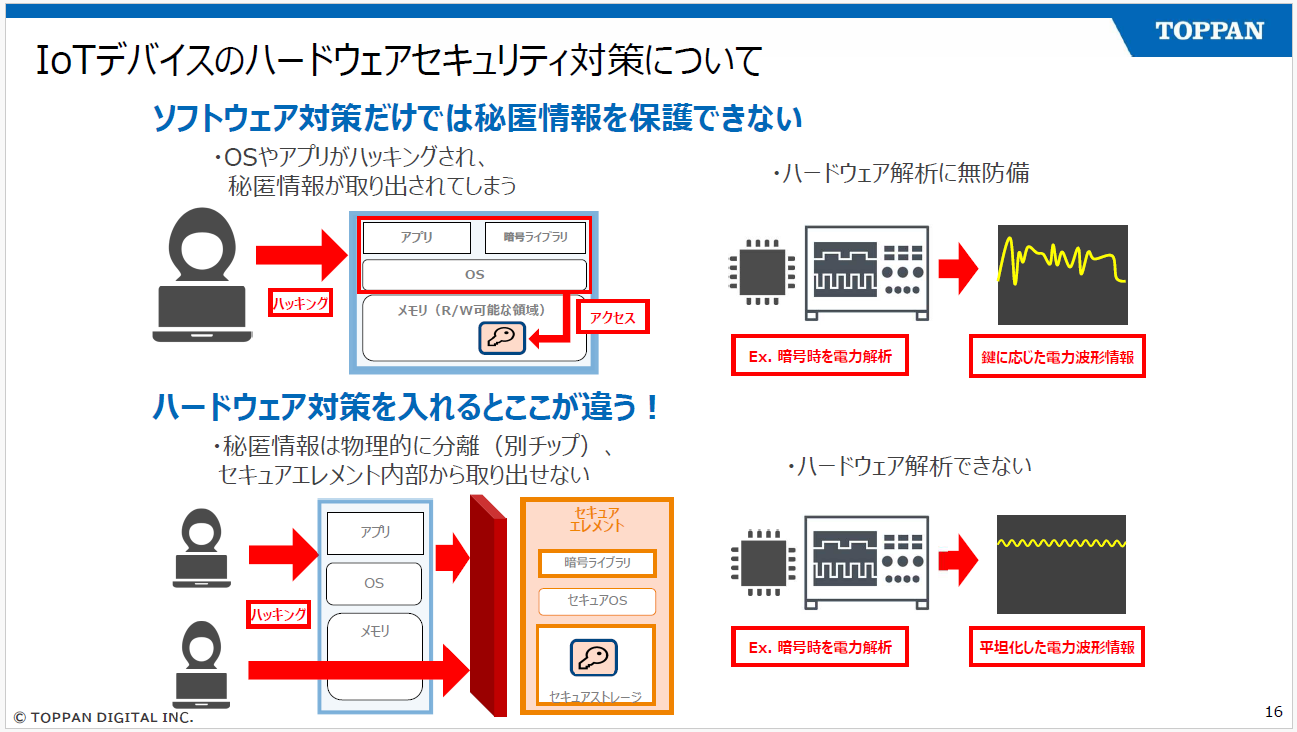

IoTデバイスのセキュリティ対策は、ソフトウェアとハードウェアの2つに大別できます。ソフトウェアのハッキングは対策されていることが多いのですが、今後は暗号鍵の解析や、処理の改変などといった脅威を防ぐため、ハードウェアへの対策も必要になってくると思います。

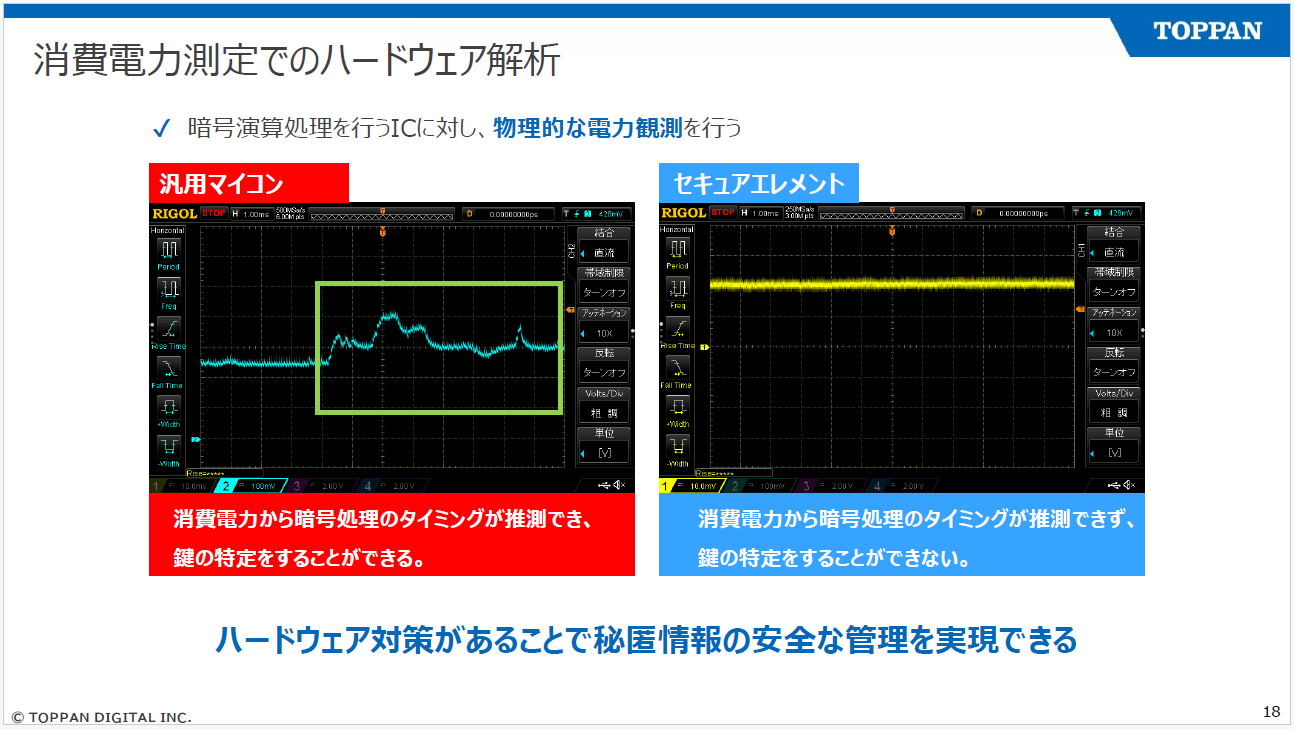

IoTデバイスは通常、人が触れられる場所に設置されます。つまり、攻撃者にもそれを手にとって解析する機会があるということです。たとえば「消費電力の測定をします」と言って、ハードウェアにオシロスコープのようなものを当て、情報を抜き取る手法があります。

また、汎用マイコンに電力を与えると波形の揺らぎが発生し、その情報から鍵を特定されるおそれもあります。一方で、セキュアエレメントは外部からの攻撃を受けても解析されることはありません。

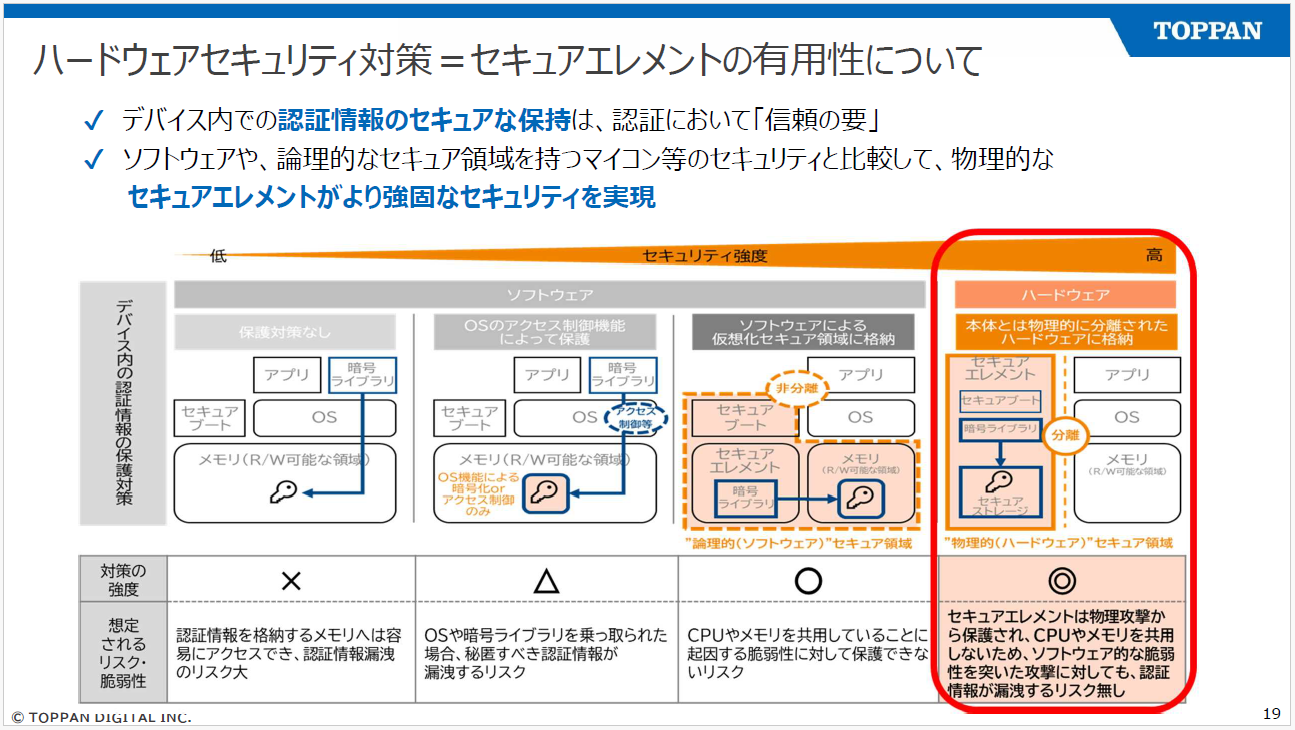

IoTデバイスのなかでも重要な認証情報をもつものは、それを格納する場所が非常に重要です。マイコンの中に情報を格納する方法もあるかもしれませんが、通常のマイコンはハードウェアアタックに対する耐性がありません。一方で、セキュアエレメントによってセキュリティ情報を物理的に離れた場所に保管した場合、たとえマイコンを攻撃されたとしてもセキュアエレメント側には被害が及びませんし、逆も然りです。ハードウェアとしての対策を行えば、このように高度なセキュリティを得られます。

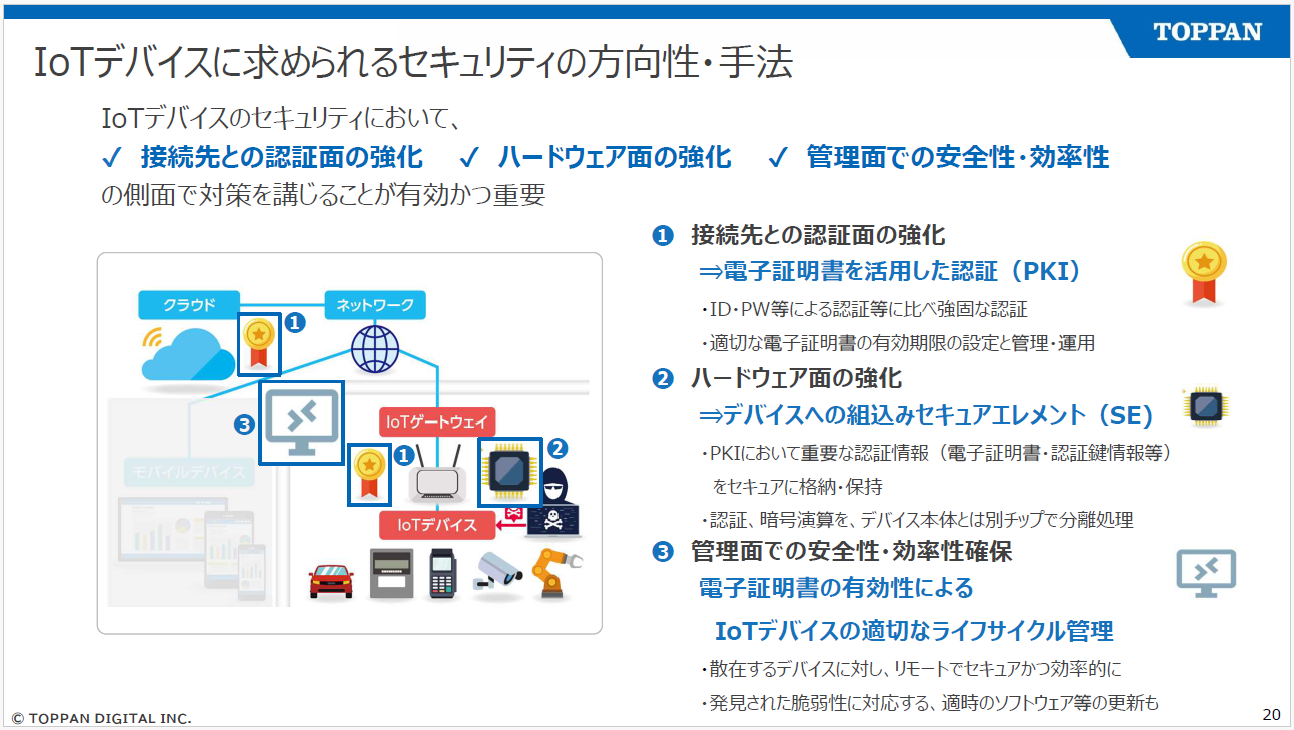

PKIの方式も含め、今後IoTデバイスに求められるセキュリティの方向性・手法は大きく3つあります。1つ目は、接続先との認証面の強化。2つ目は、ハード面の強化。3つ目は、管理面での安全性・効率性確保です。ただ、IoTデバイスには大小さまざまな機械があるため、コストや運用管理に課題が生じやすく、セキュリティにリソースを割きにくいという課題もあると思われます。

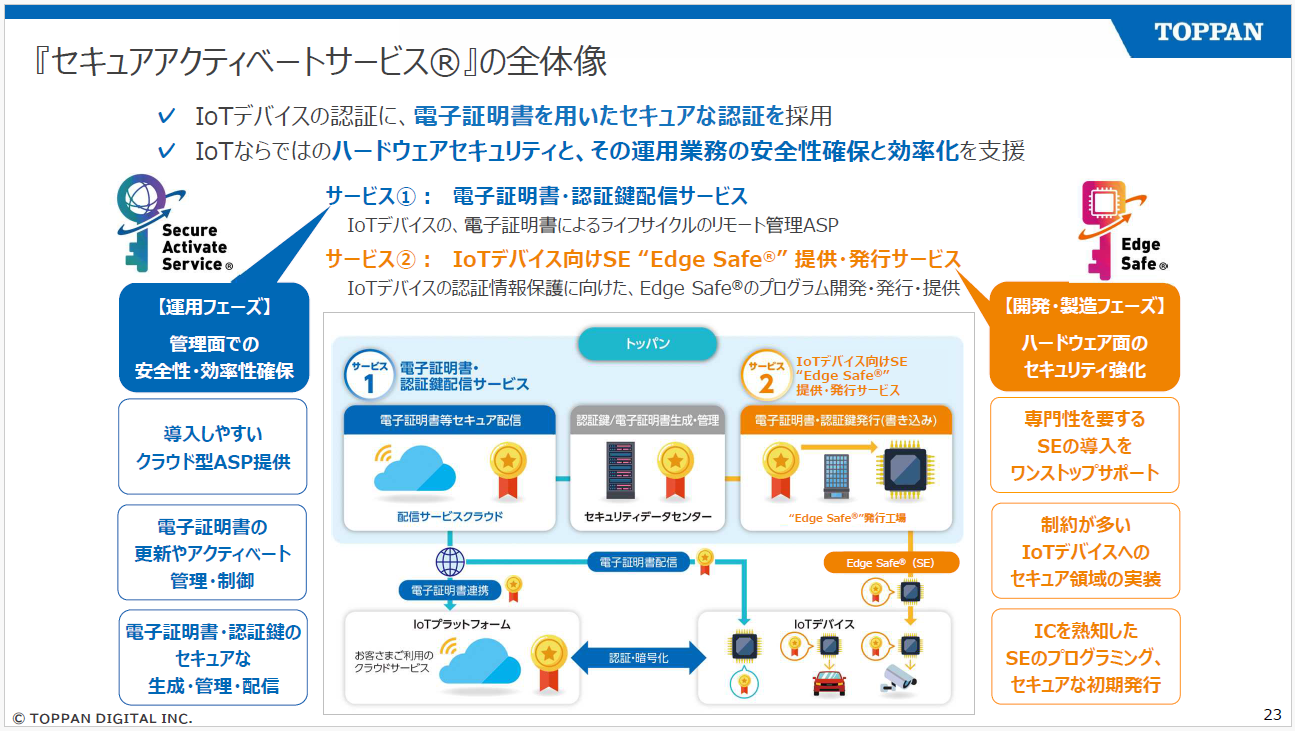

今回は、私たちが提供している「セキュアアクティベートサービス」をご紹介します。こちらでは、お客様における導入や運用面の課題を解決する2つのサービスをご用意しています。

サービス1は、PKIの証明書認証鍵を弊社からIoTプラットフォームおよびIoTデバイスに配信して使えるようにするほか、ライフサイクルの管理をできるようにします。サービス2は、セキュアエレメントの提供です。 PKIや認証鍵を格納するプログラム・暗号化を処理するプログラムなどをインストールした状態で、お客様にお渡しします。この2つを両方とも導入いただければ、運用面の課題やリソースを気にせず、セキュリティ対策を行なえます。

また、RED指令対応にも貢献できると考えております。特に、赤字で書かれている5.1、5.3、5.4、5.5、5.6、5.7に適合貢献性があるものと考えています。TOPPANデジタルには、高いセキュリティ技術を要求される業界でモノを提供してきた実績がります。それらをIoT機器のサービスに適用することで、お客様が安心して機器を使える環境を実現し、世の中に貢献したいと考えています。

CRAの概要とSBOMによる脆弱性への対応

黒澤:ここでふたたび齋藤様より、サイバーレジリエンス法(CRA)の概要とそれに紐づくセキュリティ要件についてお話いただきます。

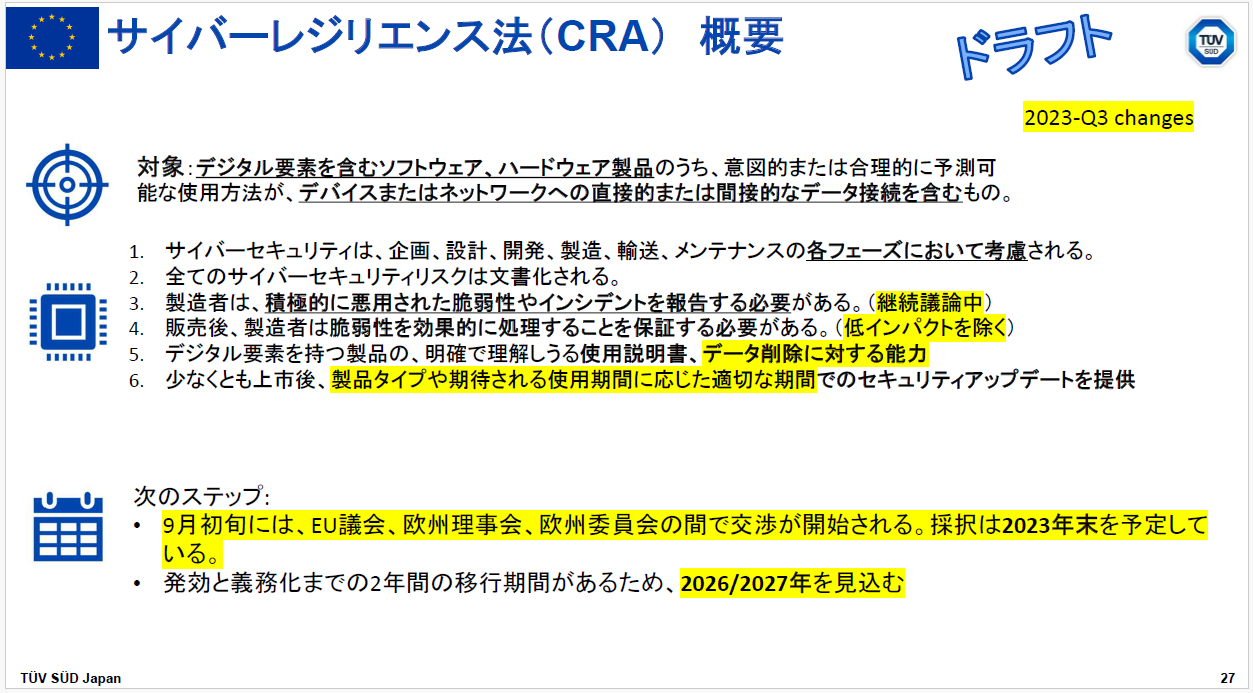

齋藤:サイバーレジリエンス法は2026年~2027年に義務化が予定されており、知名度が高くインパクトも大きいため、皆さまもよくご存知かもしれません。REDまでは技術要件が中心、つまり製品セキュリティに関することが多かったのですが、CRAはそこにプロセス要件が加わります。これは大きな違いです。2023年の7月~9月ごろにいくつかのアップデートがあったので、その概要をご紹介します。

資料上部にも記載のあるとおり、CRAの対象は非常に広範な製品になります。加えて、企画・設計・開発・製造・輸送・メンテナンスなど、各フェーズにおいて考慮される必要があり、そういった意味でもプロセス要件が大きく絡んできます。

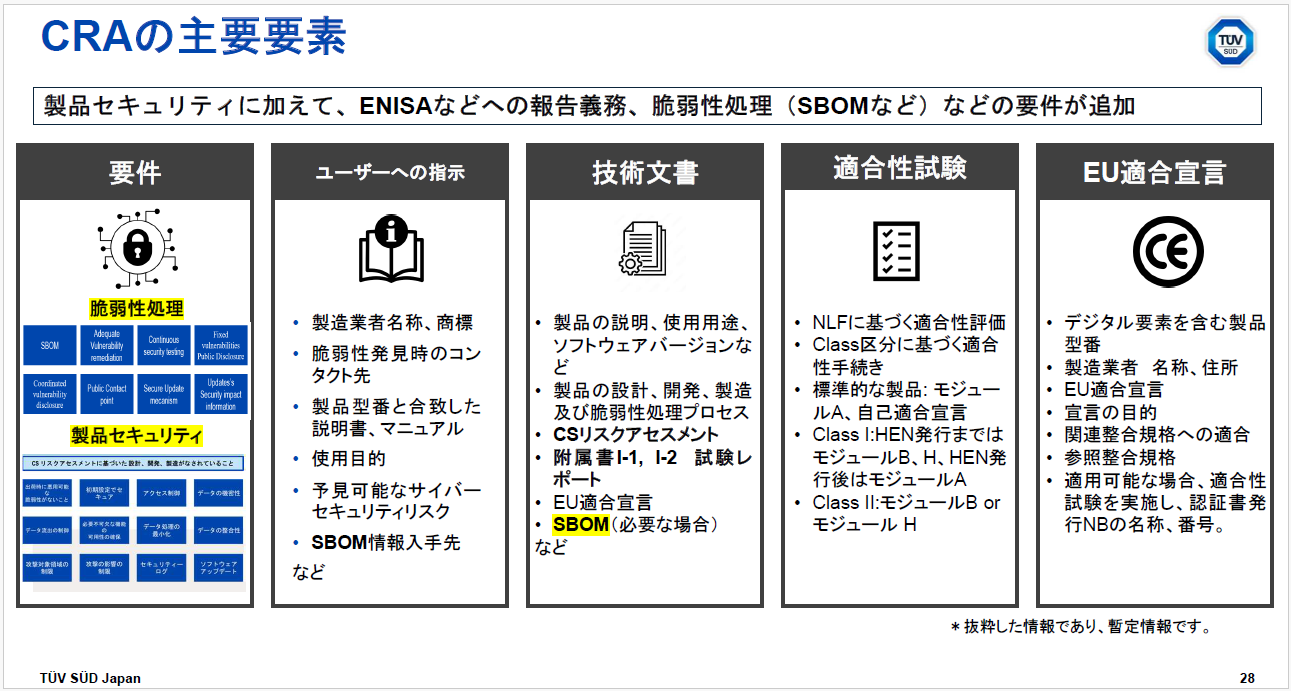

こちらの資料は、CRAの主要要素をいくつか並べたものです。黄色くハイライトした部分は、製品セキュリティやREDの流れを汲むものになりそうだと聞いています。また、脆弱性をどのように処理・ハンドリングしつつ、しっかりと守りながら適合させていく必要があるため、SBOMが入ってきます。これは、製造業者様に大きなインパクトがあると考えています。

黒澤:いま登場した脆弱性については、弊社の野原から説明します。

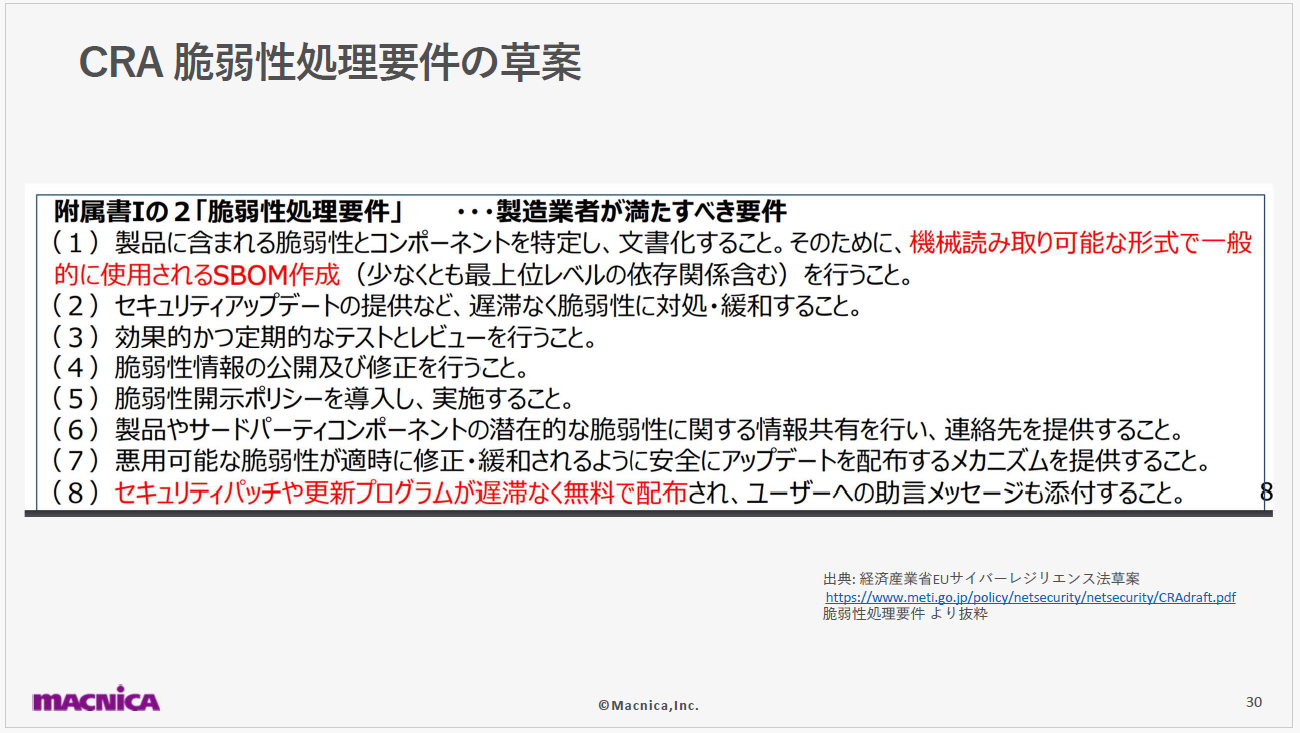

野原:今回はSBOMによる脆弱性の検知からトリアージについて、具体例を交えながらお話します。こちらは、経済産業省が出しているCRAの脆弱性処理要件の草案です。この資料には、脆弱性管理の方法や体制の整え方などが書かれています。

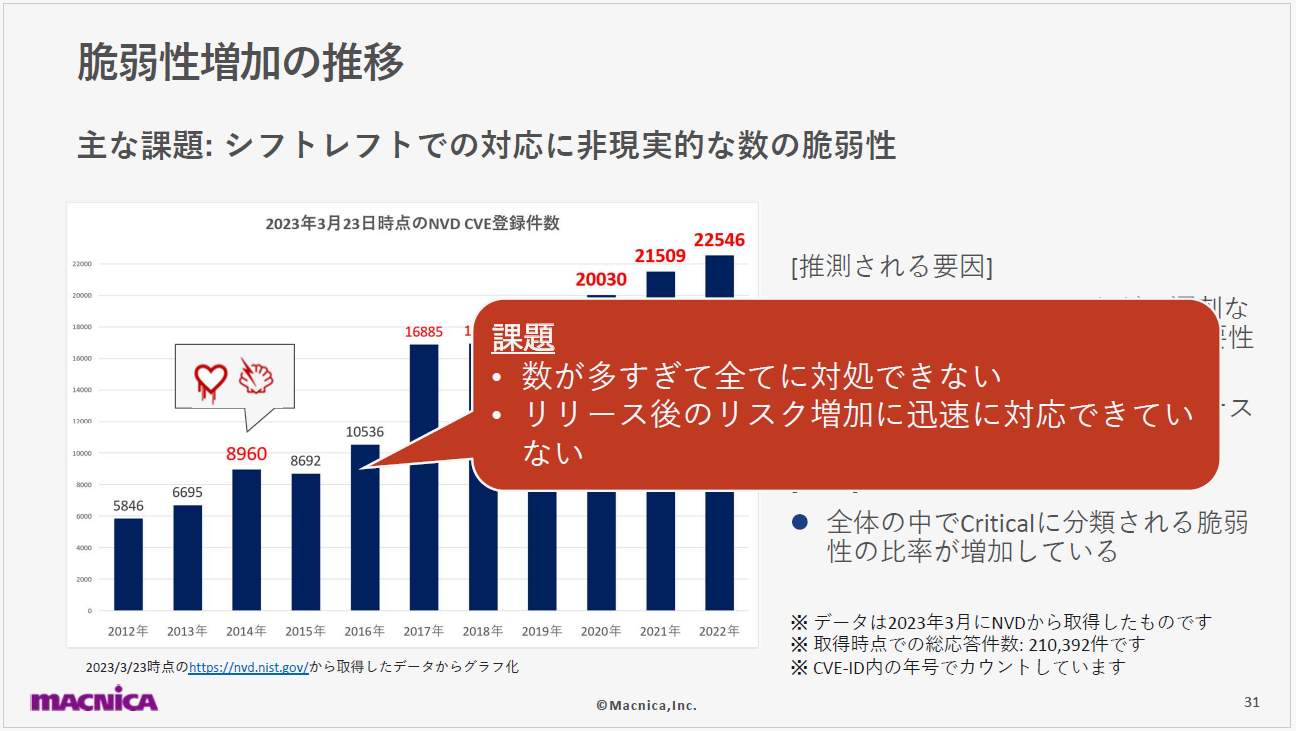

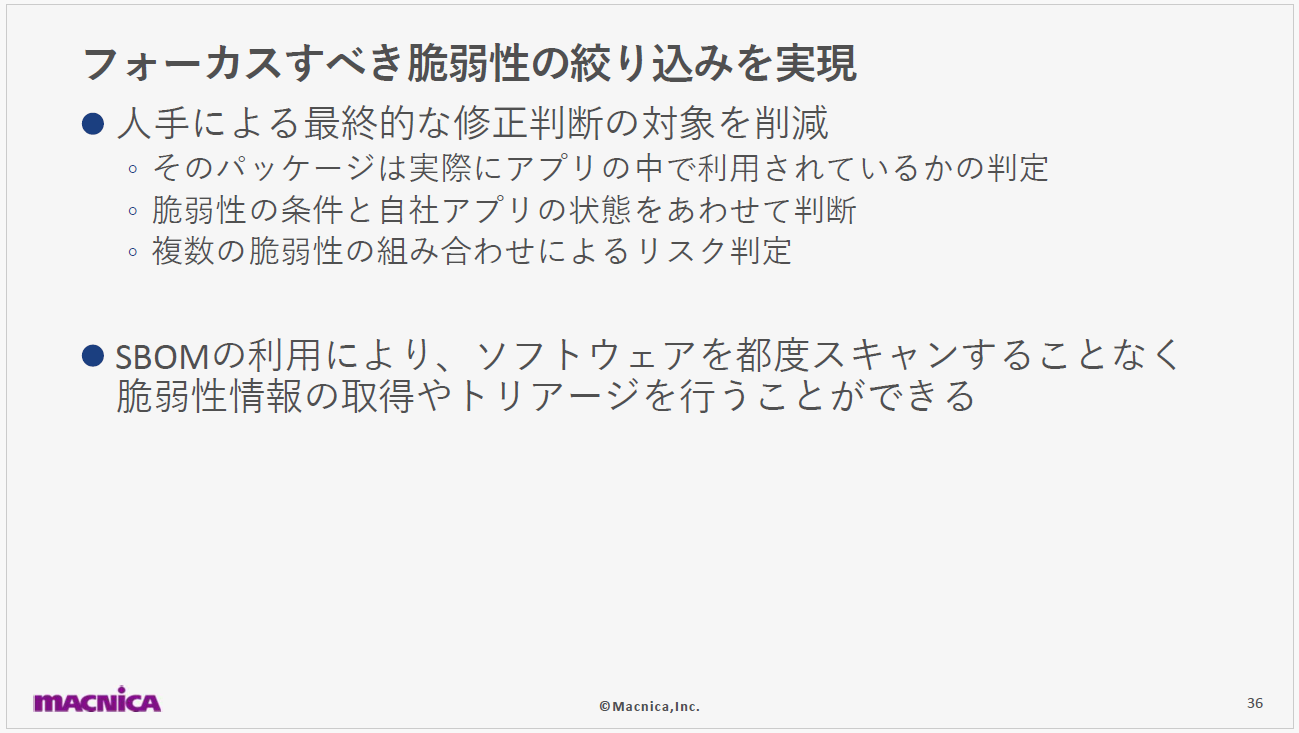

次にこの表は、脆弱性増加の推移を示したものです。脆弱性の数は年々増加しており、直近3年間でNVDに登録されたものは2万件を超えています。昨今の開発はオープンソースの利用が多く、スクラッチ開発はほとんど行われていないと思います。そこでチェックをすると、脆弱性が非常に大量に出てくることは珍しくありません。さらに、リリース済みの製品であっても、時間経過とともに新しい脆弱性がどんどん出てきます。こうしたことから、「数が多すぎて全てに対処できない」「リリース後のリスク増加に迅速できていない」といったことが課題になっています。

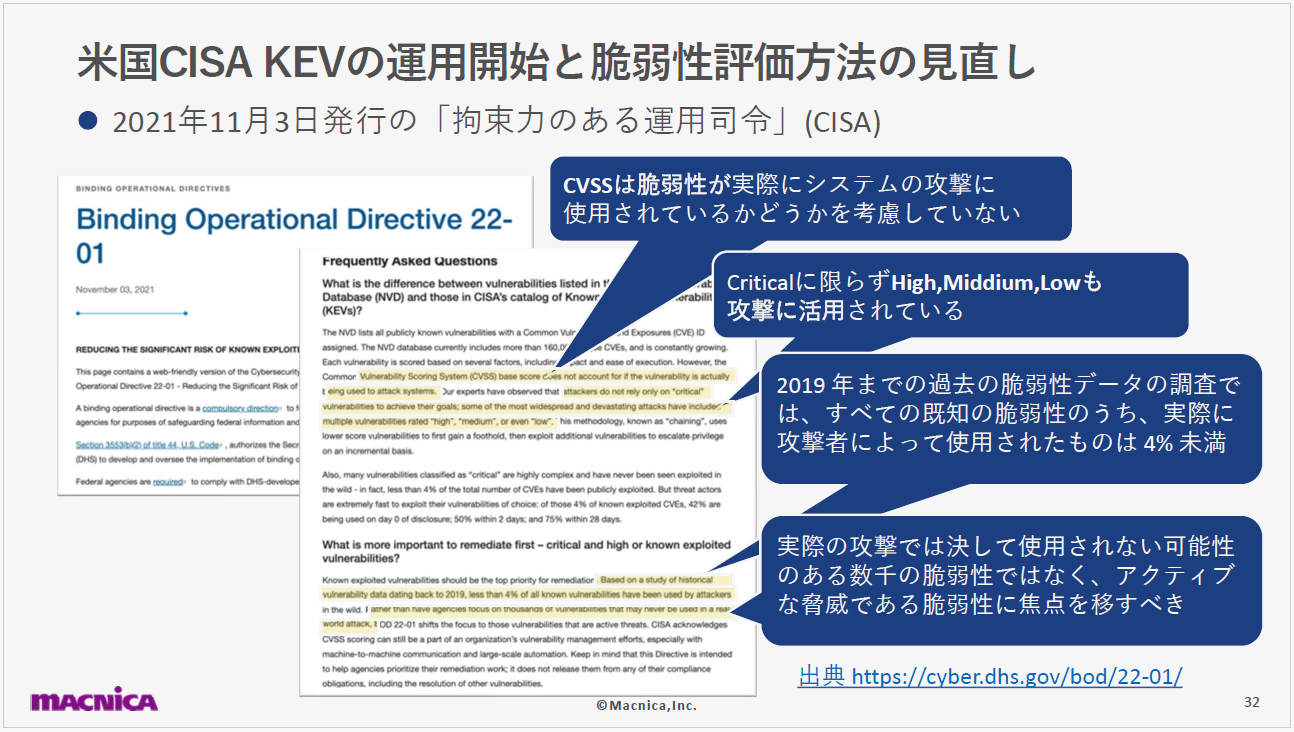

同様の課題は米国のCISAも感じているところで、そちらでは従来のCVSSと呼ばれる脆弱性の重要度の付け方が使われています。画像の文書は「世の中で攻撃が確認されている脆弱性をリスト化しましょう」という取り組みを行った際のもので、ハイライト(吹き出し)部分がその補足です。彼らは文書の中で、「本来あるべき脆弱性の対応を行うため、必要な部分だけにフォーカスするべきだ」と述べています。

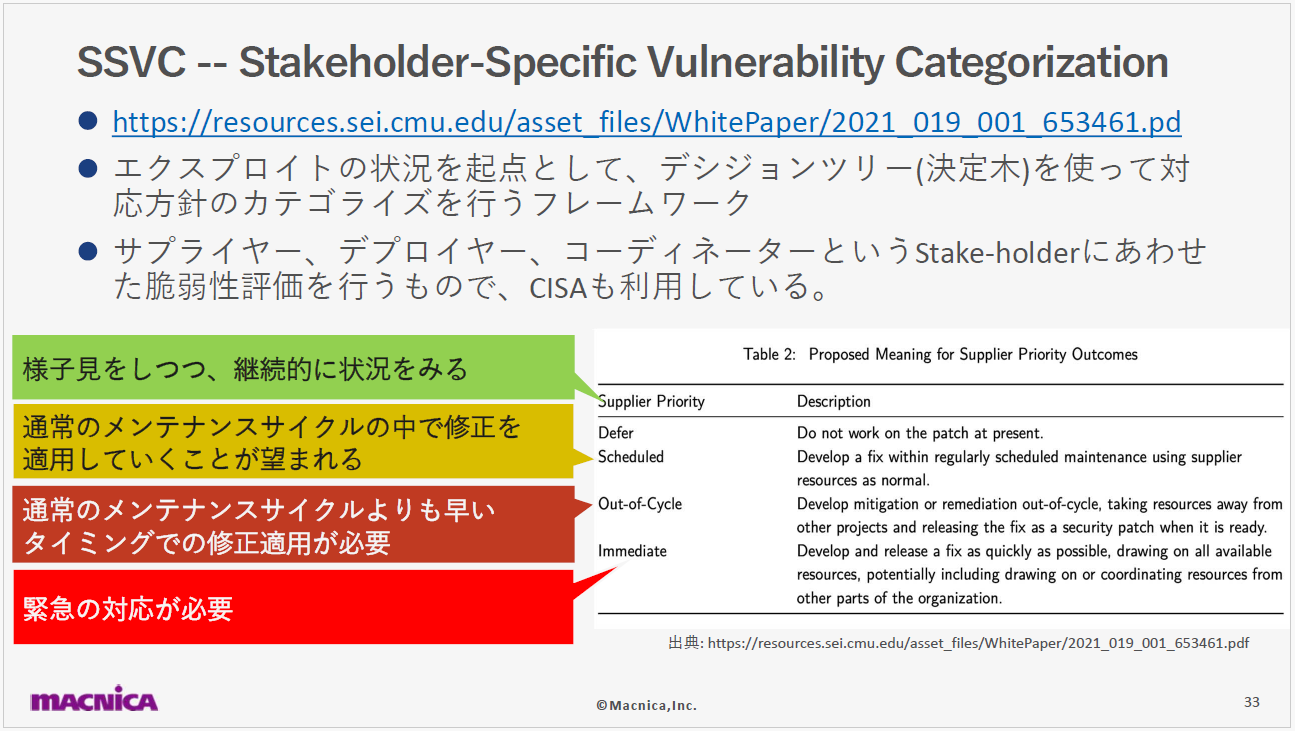

そうした状況に対処するため、カーネギー・メロン大学はSSVCというフレームワークを作りました。攻撃コードが存在するところを起点に見ることで、脆弱性をカテゴライズするというもので、非常にブレにくいことが特徴です。こうしたフレームワークを使うと、1つひとつの脆弱性に対して「本当に今、対処が必要なのか?」「定期的にメンテナンスすべきか?」「今は無視してもよい」といったことが分かります。

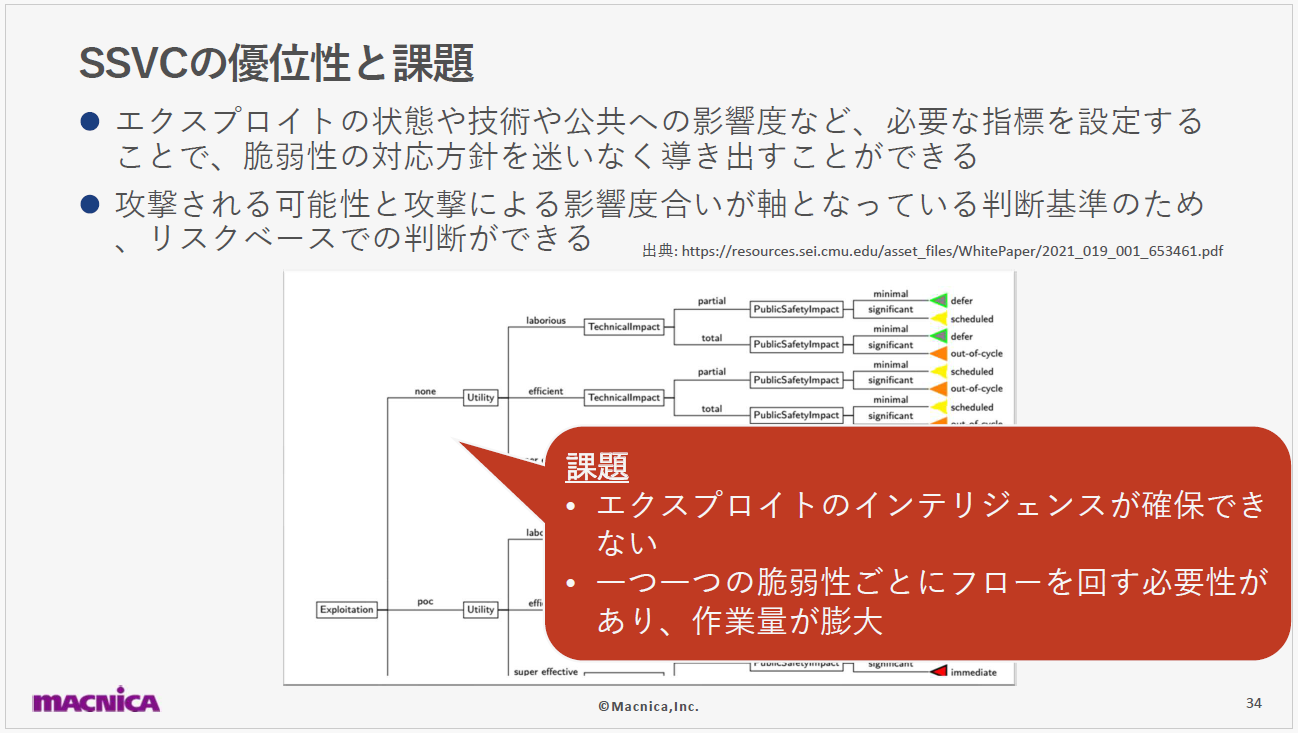

ただ、SSVCは現行のバージョンでは評価者によってポイントがずれたり、リスクのスコアが入っていなかったりして、単体では機能しません。これを正しくリスクとして評価するためには、適切なフローが必要です。また、エクスプロイトから完成度を見て技術や公共への影響度を判断して初めてカテゴライズができます。

ここで課題となるのは、フローを追うことの大変さから、エクスプロイトのインテリジェンスを誰もが確保できるわけではない点です。正確とは言わないまでも、それに近いものを見つけることも難しいと言えます。加えて、一つ一つの脆弱性ごとにフローを回すことも現実的ではありません。

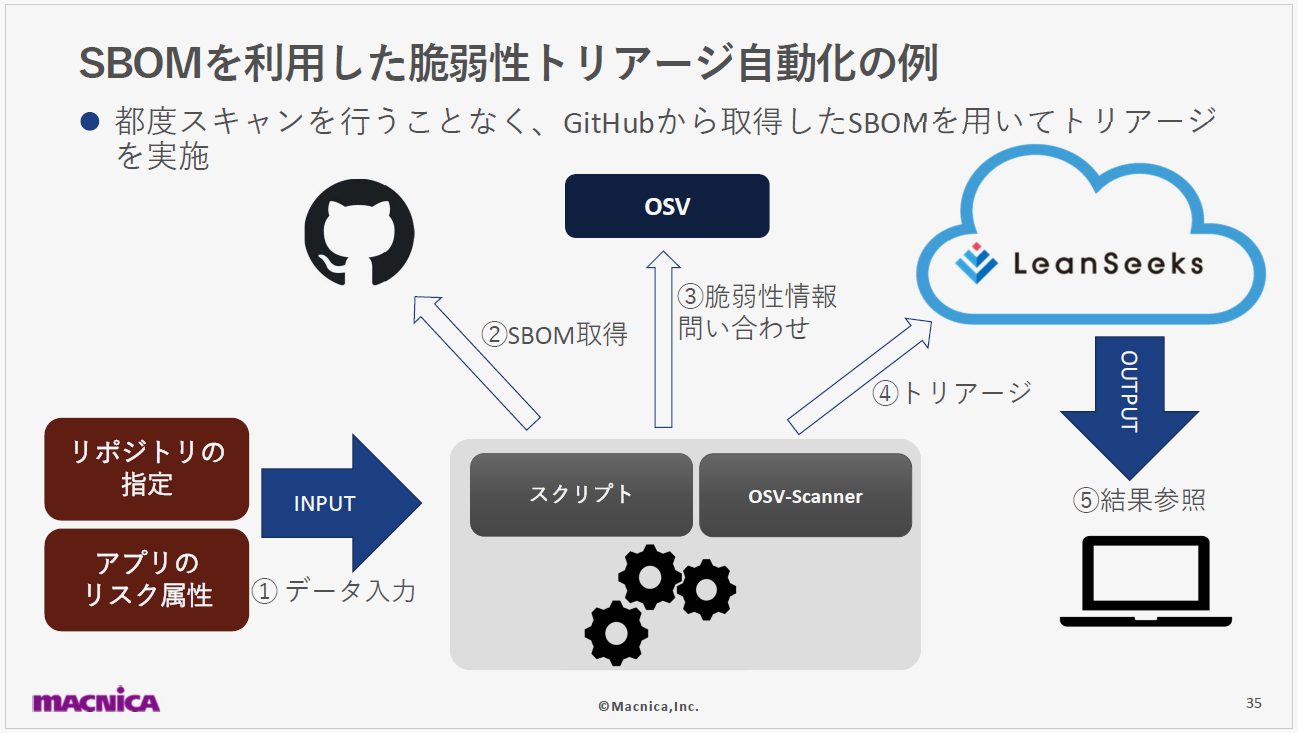

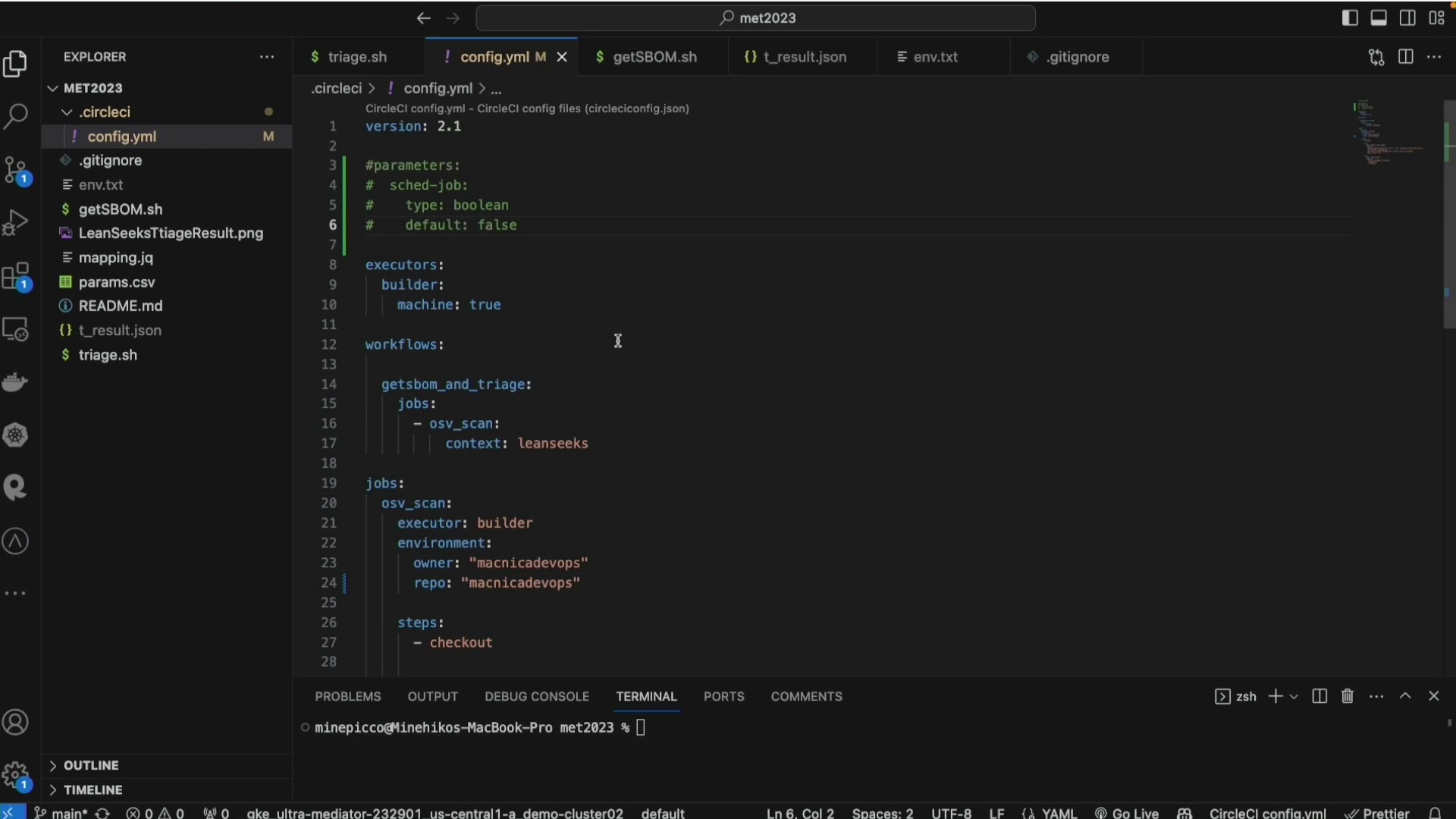

こうした部分にアプローチするための手段として、弊社がSBOMを使って作っているLeanSeekというツールがあります。このツールでは最新の脆弱性のエクスプロイト情報をしており、SSVCのプロセスに則ったカテゴライズができます。2023年からは、GitHubからからリポジトリー上のSBOMをそのまま出せるようになりました。

▲セッション内では、GitHubからAPIでSBOMを取得後、それをオープンソースの脆弱性データベース「OSV」に照会し、LeanSeeksでトリアージを行うデモが実演されました。

脆弱性が出ると、「自分たちのアプリケーションに影響はないだろうか」と見直さなければなりません。このときLeanSeeksがあれば、注力すべきポイントを絞り込んで見ることができます。さらに、あらかじめ静的に作っておいたSBOMを利用することで、リリース済みの製品であっても、既存のパイプラインに影響を与えることなくトリアージの仕組みを構築できます。

まとめ

黒澤:今回はIoT事業推進における法規制や、セキュリティ要件についてお話しました。この分野では対応すべき範囲が広く、どうしても要件が決まった背景や組織化などのワークフローに目がいきがちです。一方で、先ほど野原からもあったように、具体的な内容まで先に進んでいる状況もあります。

また、本来の主旨はセキュリティレベルの維持やセキュアなメンテナンスですが、それに伴うセキュアエレメントやPKIなどの特殊性のある技術分野では、先を見ないと手戻りが発生いしがちです。テクニカルオリエンテッドな要素を大事にしつつ、ご相談いただきました皆さまや弊社も含め、相談先を確保するという意味でも、この波をよいものとして捉えて推進できればと思います。

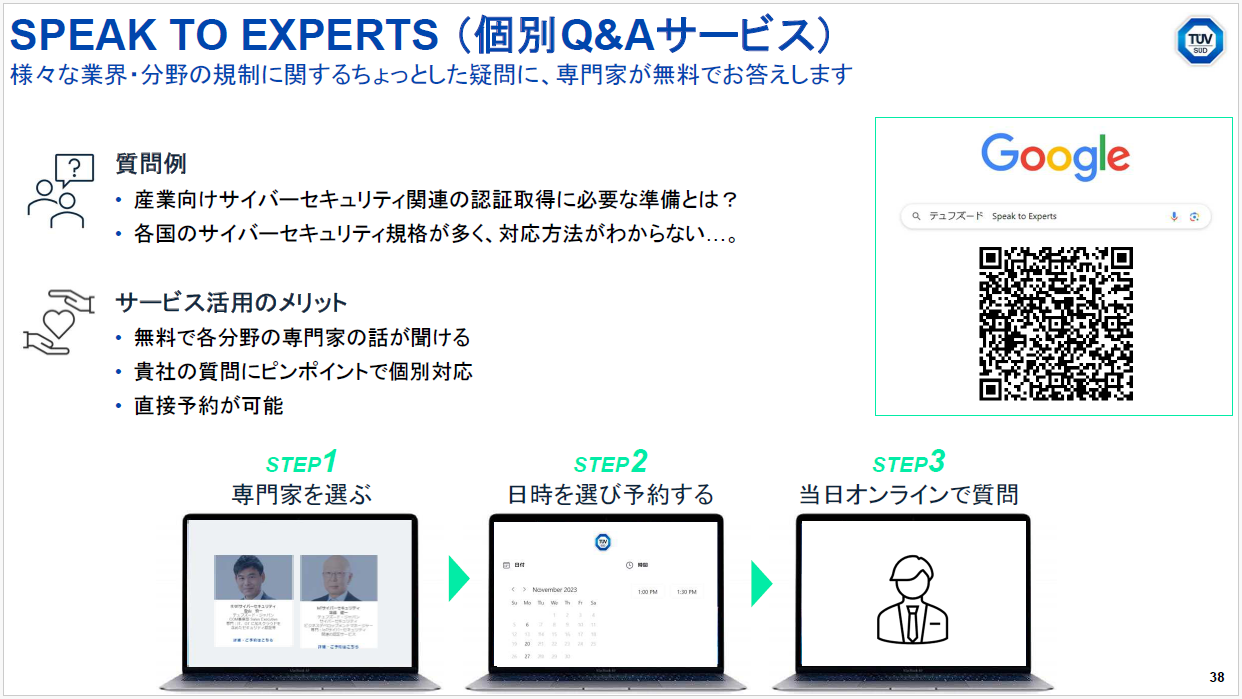

齋藤:製造業者様におかれてましては、情報収集・対象診断・適合の準備や試験、認証などさまざまフェーズがあるかと思います。そのなかで、「各国の規制情報を知りたい」「スコープ診断をしてほしい」といった要望もあるため、弊社ではREDのトレーニングを内容を拡充しつつ無償で提供しております。本セッションで挙がった62443も含め、個別のQ&Aにも無償で対応しておりますので、ぜひご活用ください。

下平:弊社では、『セキュアアクティベートサービス®』およびセキュアエレメントを提供しており、後者は「EdgeSafe®」という商標で商品展開をしています。サービスは順次展開できる状態にあり、サンプルの貸出も可能ですので、弊社HPもしくは、私の方までお問い合わせいただければと思います。本日はありがとうございました。