OTセキュリティ最前線!製造業・重要インフラが押さえるべき最新脅威動向と5つの対策ポイント

重要インフラや製造業において、プラントや工場に対するサイバー攻撃が相次いでおり、OTセキュリティ対策の必要性が増しています。OT環境は、多種多様な装置やアーキテクチャが存在することから、IT環境とは異なるアプローチが求められ、単体のソリューション導入だけでは本質的な対策の実現は困難です。

本記事では現場の課題や最新動向を整理しつつ、OTサイバーリスクを低減するための世界最先端の対策アプローチや、今後のあるべきOTセキュリティ対策の考え方を紹介します。

※:本記事は、2023年11~12月開催の「MET2023」の講演を基に制作したものです。

【講演者】

目次

- 産業界を取り巻くサイバー情勢

- OTを狙う脅威の現状

- OTサイバー対策の課題と重要性を増す「脅威インテリジェンス型アプローチ」

- 「脅威インテリジェンス型アプローチ」に基づく5つの対策ポイント

- まとめ これからのOTサイバー対策

産業界を取り巻くサイバー情勢

皆さまもご存じの通り、産業界では多くのサイバーインシデントが発生しており、企業活動や経済活動に影響が出ています。こちらは、過去に発生した事件でも特に大きなものです。

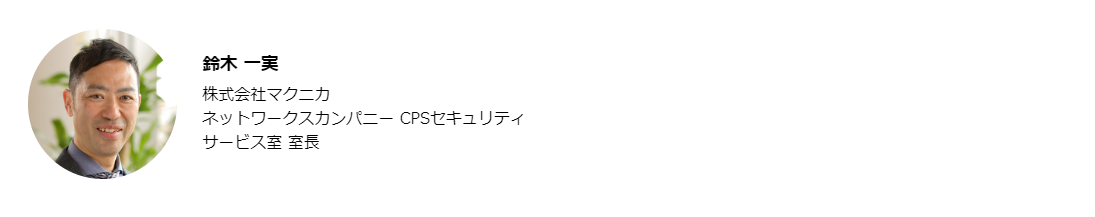

このように、ランサムウェアを中心に脅威が増加しています。下図のうち、左側にある表にはIPAが出しているセキュリティの重大脅威が記載されており、ランサムウェアやサプライチェーンに対する攻撃が多いことが分かります。また、右側にあるグラフは警察庁が出しているもので、ランサムウェア被害の報告件数と業界を示しています。被害の件数は増加傾向にあり、その多くが製造業で占められています。

これらの事例やデータから、企業は日々の事業活動に影響するような脅威に、常に直面していると言えます。また、昨今では地政学的な有事には民間企業が攻撃の対象になるということも分かってきました。

その際には政府や行政をはじめ、IT・エネルギー・メディア・通信といった民間のセクターが攻撃を受ける傾向があり、OT/ICS(産業制御機器)への攻撃も実際に観測されています。民間産業に対する事前の偵察活動や情報収集は、有事になる前の平時から行われている可能性があります。地政学的な不安定が増加している現在において、こうした点は日本でも留意すべきリスクだと言えるのではないでしょうか。

OTを狙う脅威の現状

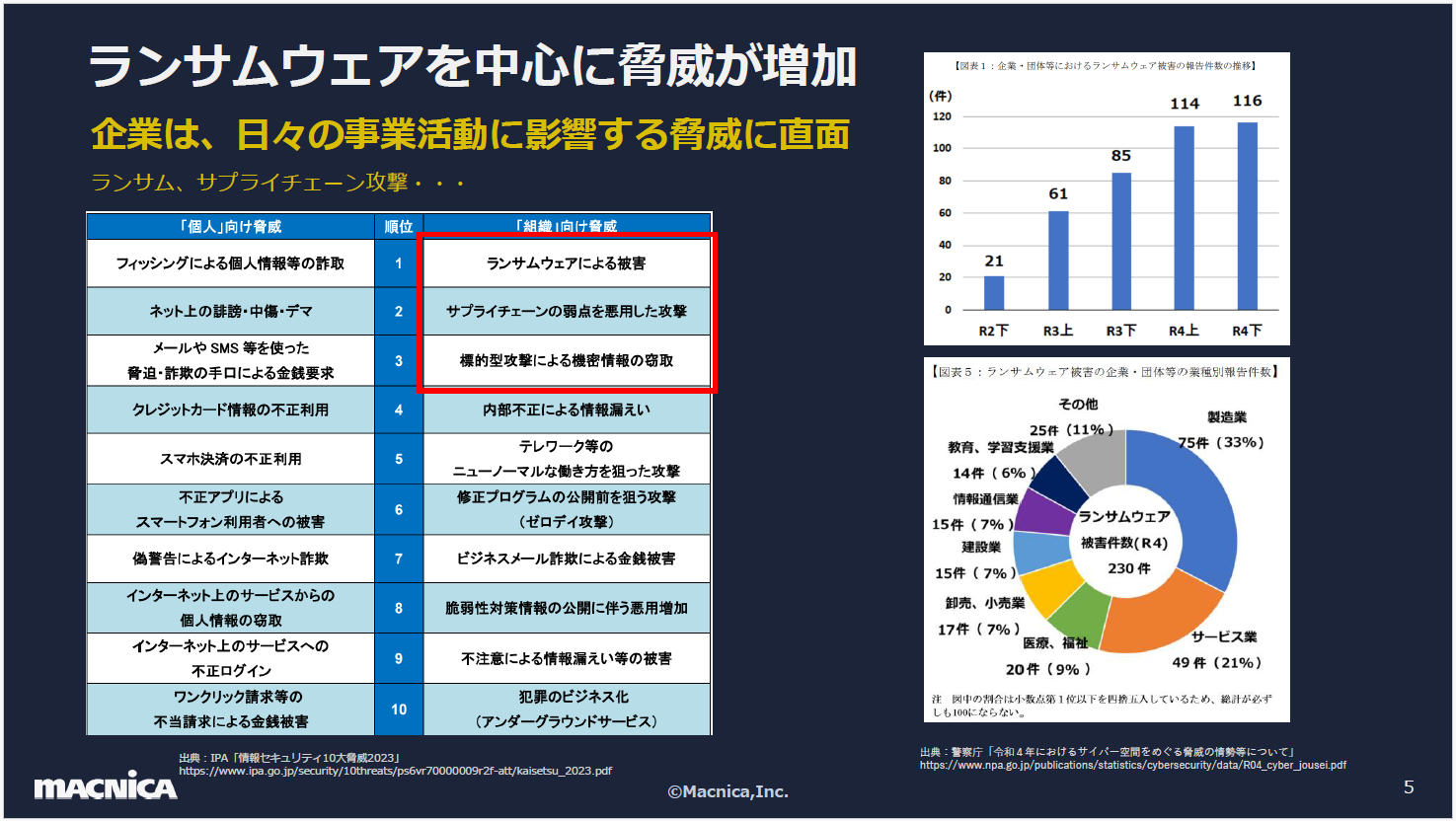

重要インフラや機械産業が直面するサイバー脅威は、標的型攻撃とランサムウェアの2種類に大きく分けられます。

標的型攻撃が行われる動機には、国家レベルの活動・地政学的な背景・経済競争などがあり、高度な攻撃能力を持った組織がその背景にいます。その標的となるのは特定の企業で、攻撃者の目的は破壊ではなく、知財を盗むことです。ステルス性が極めて高いため、そもそも被害に気づかない・被害の大きさを特定できないケースもあります。

ランサムウェアの背景にいるのは犯罪組織で、目的は金銭が中心です。やはり組織を狙った攻撃が行われますが、さまざまな産業が狙われます。攻撃が行われた結果、操業影響が出たり、攻撃を受けたことが社外に露呈したり、事業損害を通じてレピュテーションリスクが低下するおそれがあります。

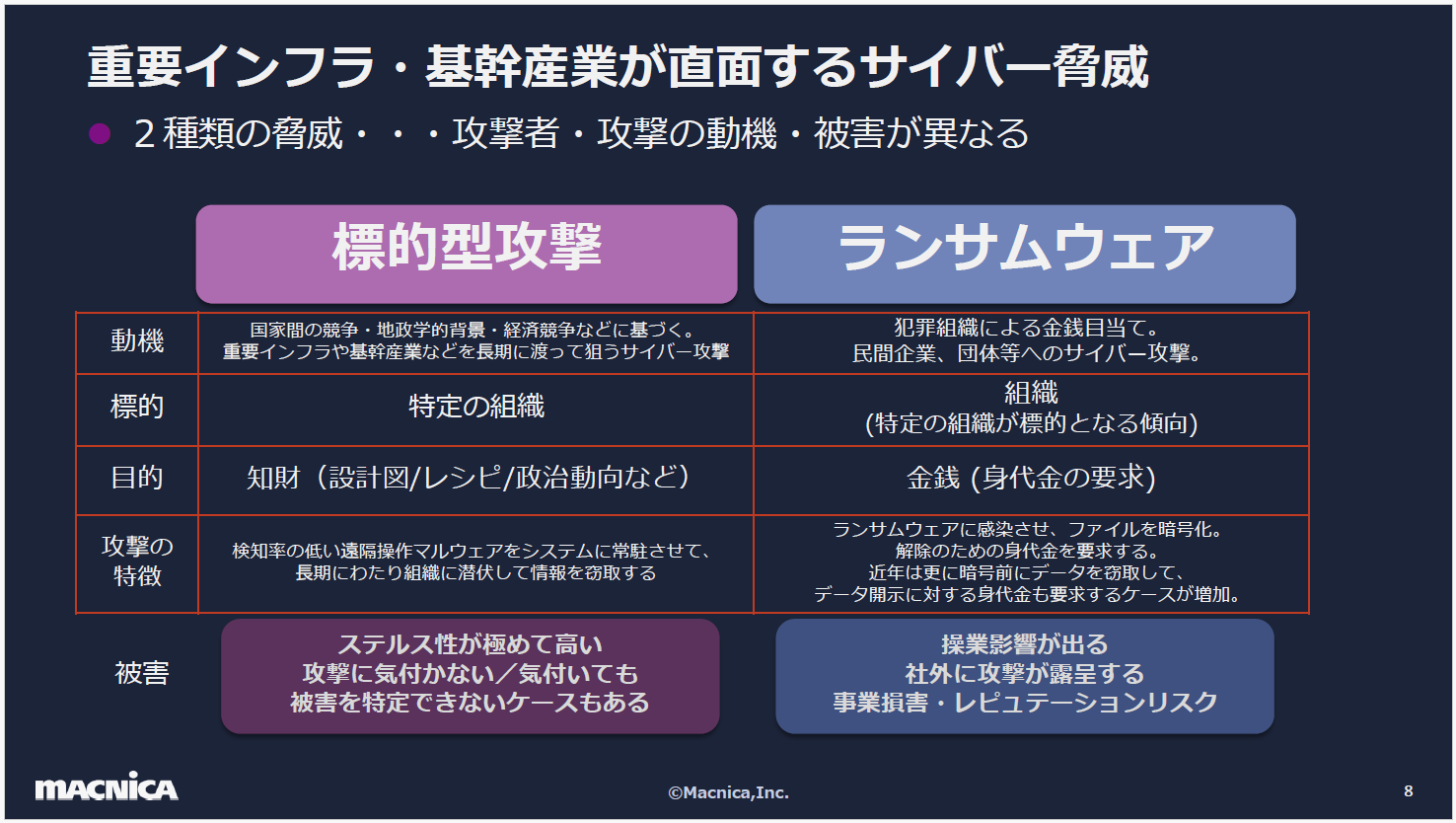

2022年にはOTのランサムウェア攻撃が87%増加したというデータも出ています。さらに、同年におけるインシデントの72%が製造業を対象としていました。同業界の企業は、多くがOTに対するビジビリティが弱く、攻撃の発見が遅れています。

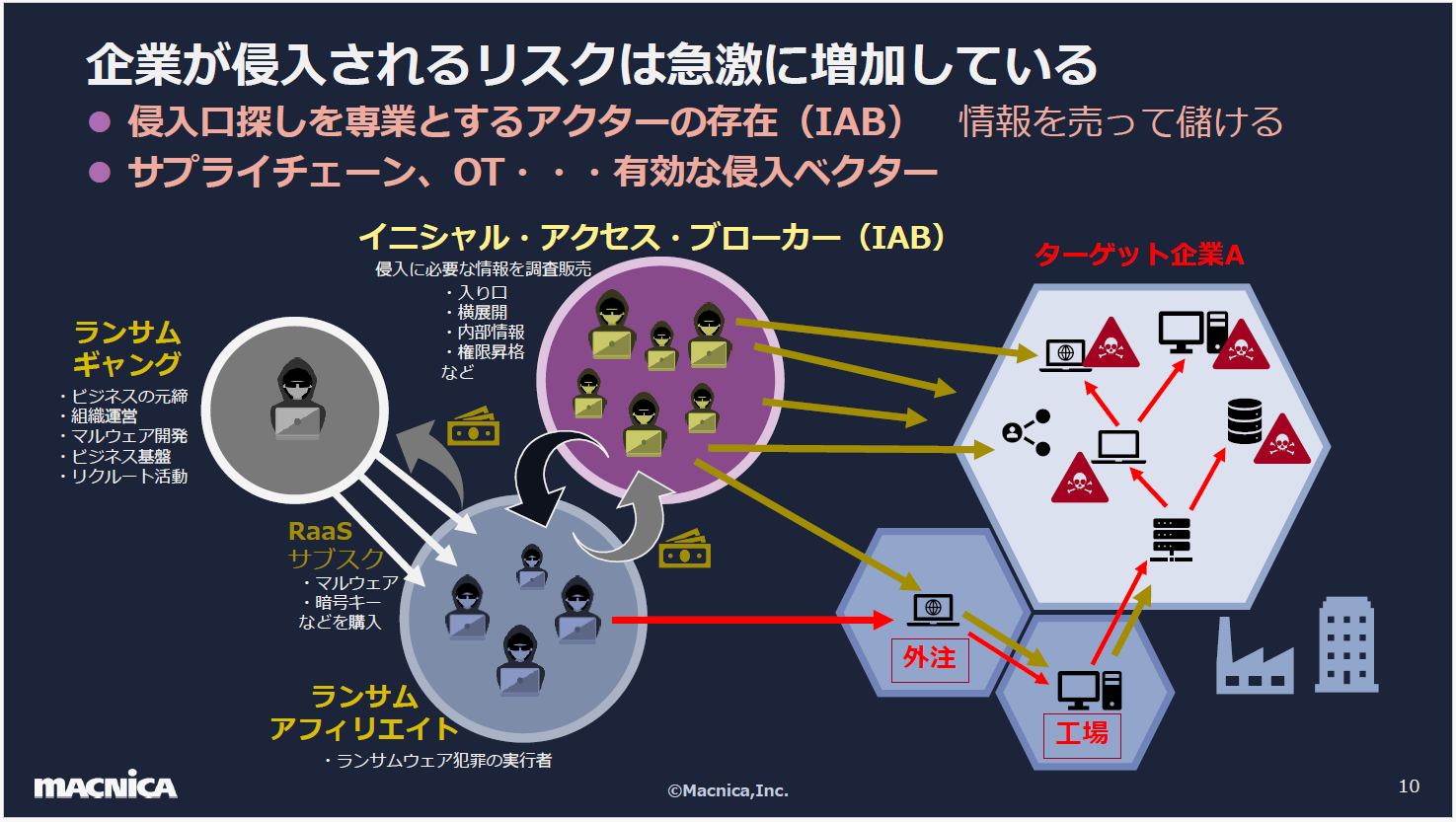

さらに、侵入口探しを専業とするアクターによる、企業への侵入リスクも急激に増加しています。これらは「イニシャル・アクセス・ブローカー(以下、IAB)」と呼ばれ、情報を売って儲けることを生業としています。

ランサムウェアの構図には、まず「ランサムギャング」という存在があり、彼らがマルウェアを開発し、ビジネス基盤を整備しています。そして、彼らが提供する「Ransomeware as a service」というサブスクリプションを利用する犯罪組織がいます。これは「ランサムアフィリエイト」と呼ばれます。

なお、実際に攻撃を仕掛けるのはランサムアフィリエイトですが、彼らが独自にすべての行為をしているわけではありません。特に、侵入口探しについてはIABの力を頼ります。IABは企業に対する侵入庫を探し、横展開の方法や権限昇格の情報などを獲得し、提供します。

こうしたランサムウェアの構造の中では、サプライチェーンOTも有効な侵入ベクターとして取り上げられています。このような背景から、特にOTを抱えている企業は、侵入されるリスクが過去と比べて急激に増加していると言えます。ICS/OTを狙う脅威グループは世界で20程度観測されており、2022年度は特に以下のグループが活発に活動していました。

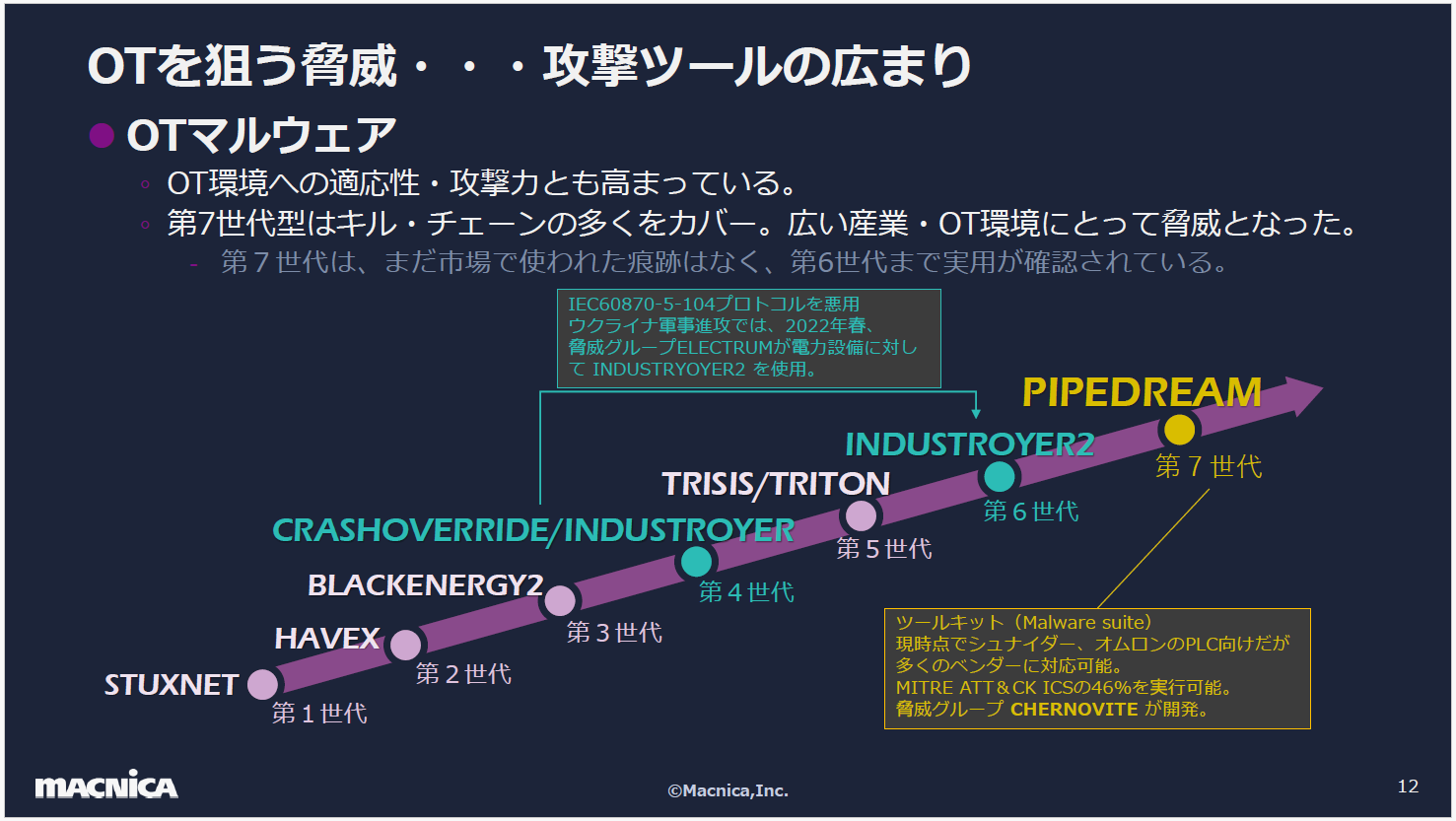

さらに、OTを狙うマルウェアもどんどん進化しており、OT環境への適応性や攻撃力が高まっています。現在発見されているものは第7世代型と呼ばれ、キル・チェーンの多くをカバーしていることから、広い産業・OT環境にとって脅威になっています。

OTサイバー対策の課題と重要性を増す「脅威インテリジェンス型アプローチ」

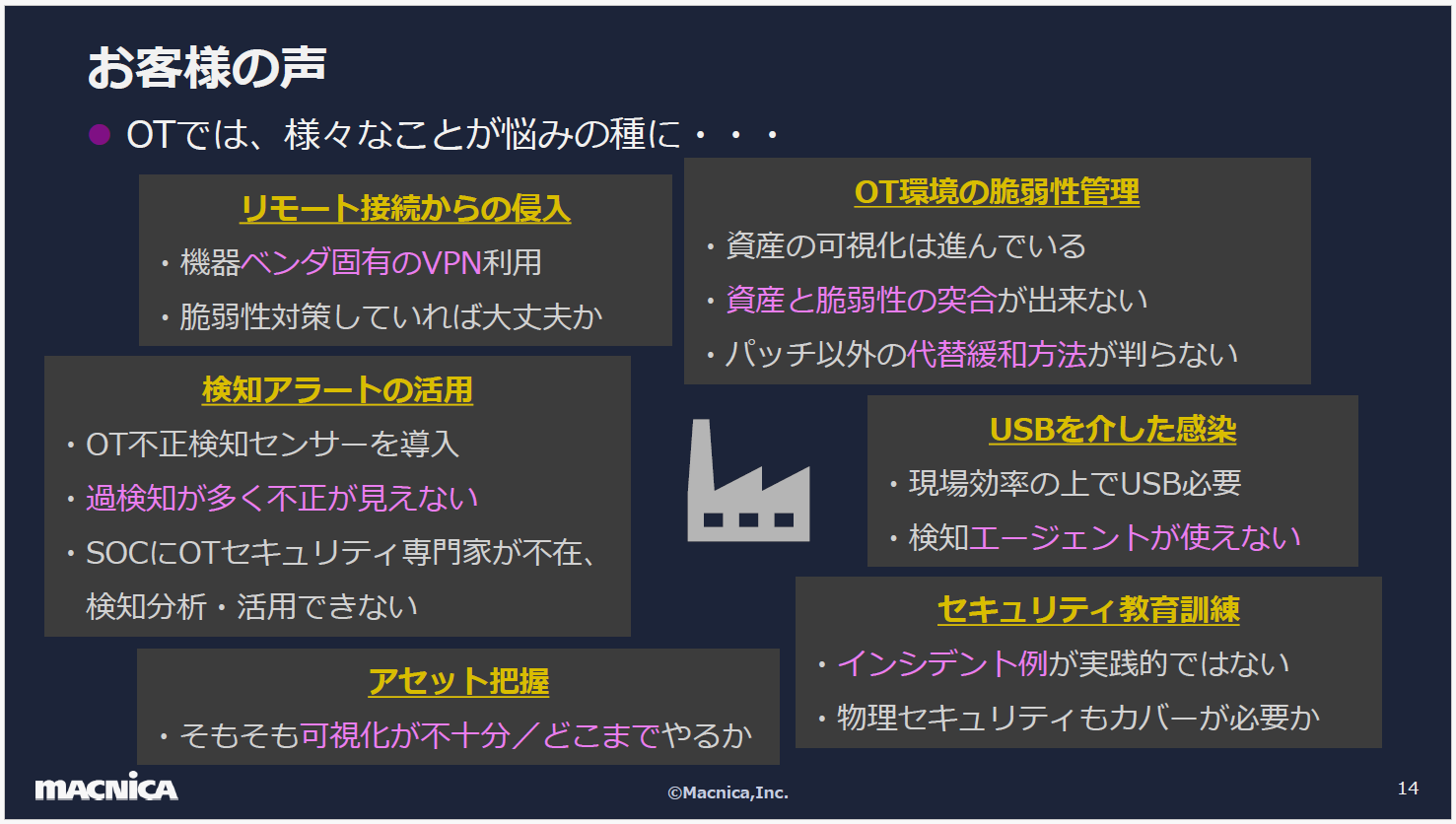

ここからは「脅威インテリジェンス型アプローチ」についてお話します。まず最初に、マクニカがお客様を支援するなかで聞いた声を挙げてみました。

さまざまな悩みがありますが、皆さまにも馴染み深いものとして、リモート接続からの侵入があります。OTでは機器ベンダー固有のVPNを利用しているケースがありますが、「脆弱性の対策をしていればリスクを防げるのか」という疑問の声も挙がっています。検知アラートの活用も課題で、OTの不正検知のセンサーを導入しているケースでも、過検知が多く実際の不正が見えないという声をよく耳にします。

ほかにも、「OT環境の脆弱性管理で資産と脆弱性の突合ができない」「アセットの把握はどこまでやるべきなのか」「USBを介した感染も心配」といった声もあります。

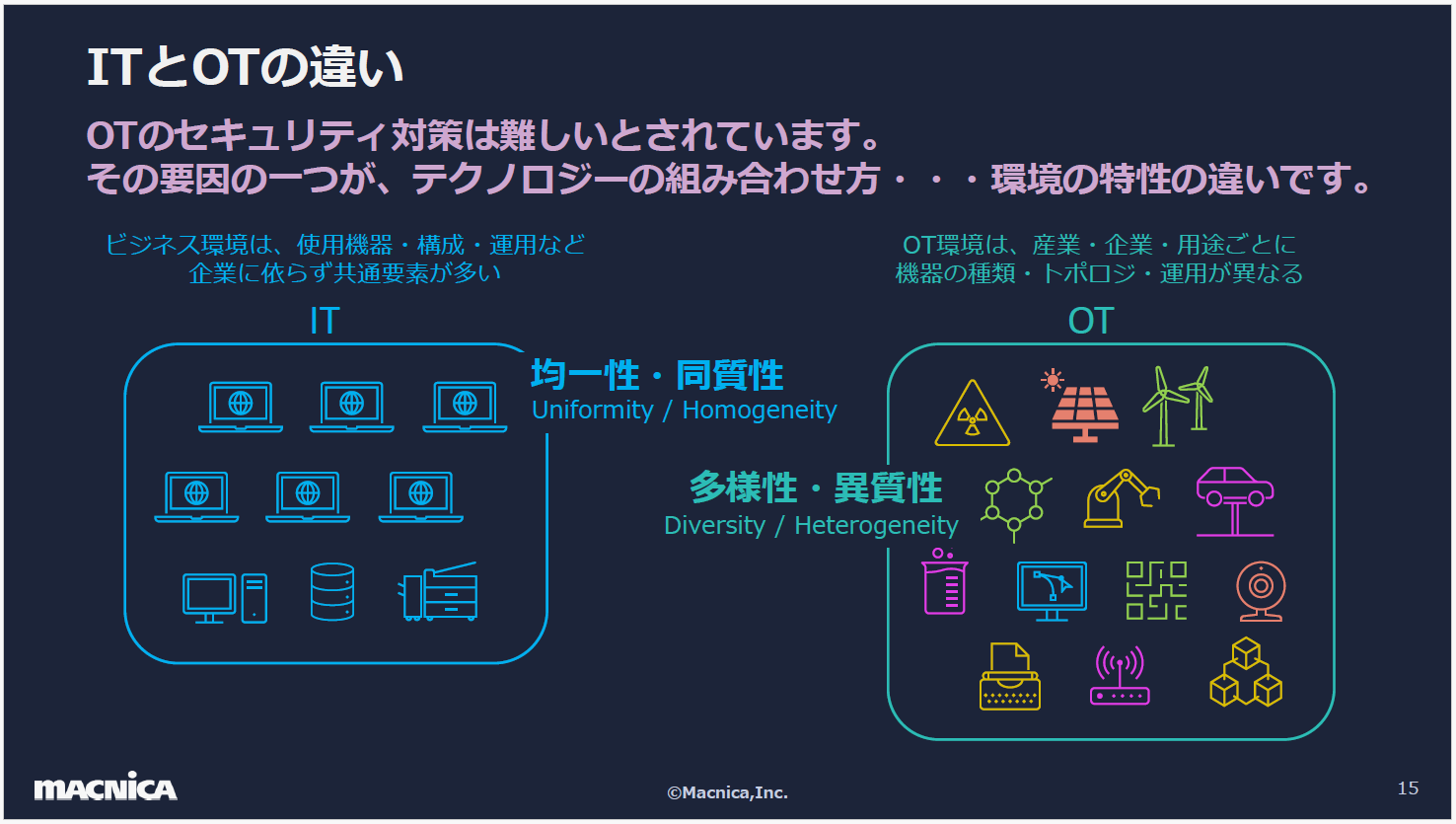

次に、ITとOTの違いについてお話します。

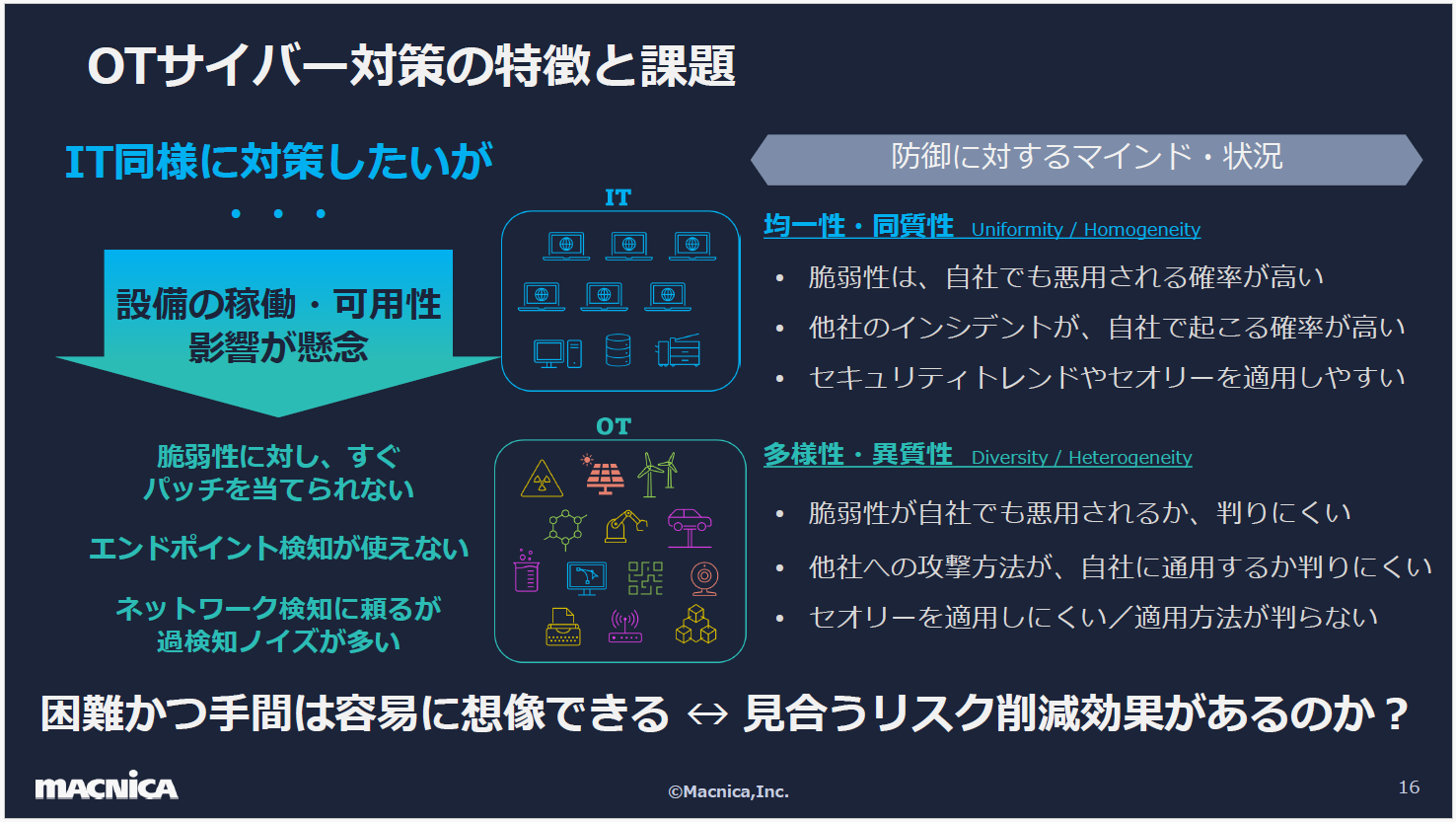

ITにおけるビジネス環境は、使用機器・構成・運用など、企業に依らない共通要素が多く、均一性や同一性が高いことが特徴です。一方、OTの環境は産業・企業・用途ごとに、使用機器・トポロジー・運用の仕方が異なるため、多様性や異質性が高くなります。これらの要素はセキュリティ対策での課題に直結するものであり、同時にOTサイバー対策の特徴と課題であると言えます。

OTサイバー対策を施す際、多くの企業は「ITと同様に対策をしたい」と考えるでしょう。しかし、OTでは設備の稼働や可用性の影響が懸念されるため、脆弱性に対してすぐにパッチを当てられなかったり、エンポイント検知が使えないといった問題が起こります。 こうした状況のなか、防御に対する状況やマインドも図の右側にあるように、ITとOTでそれぞれ違いが見られます。総じて、ここで課題となりやすいのは、「対策が困難であることや手間は容易に想像できるものの、それに見合ったリスク削減効果が明確になりにくい」ことではないでしょうか。

そこで重要になるのが、脅威インテリジェンス型アプローチという考え方です。

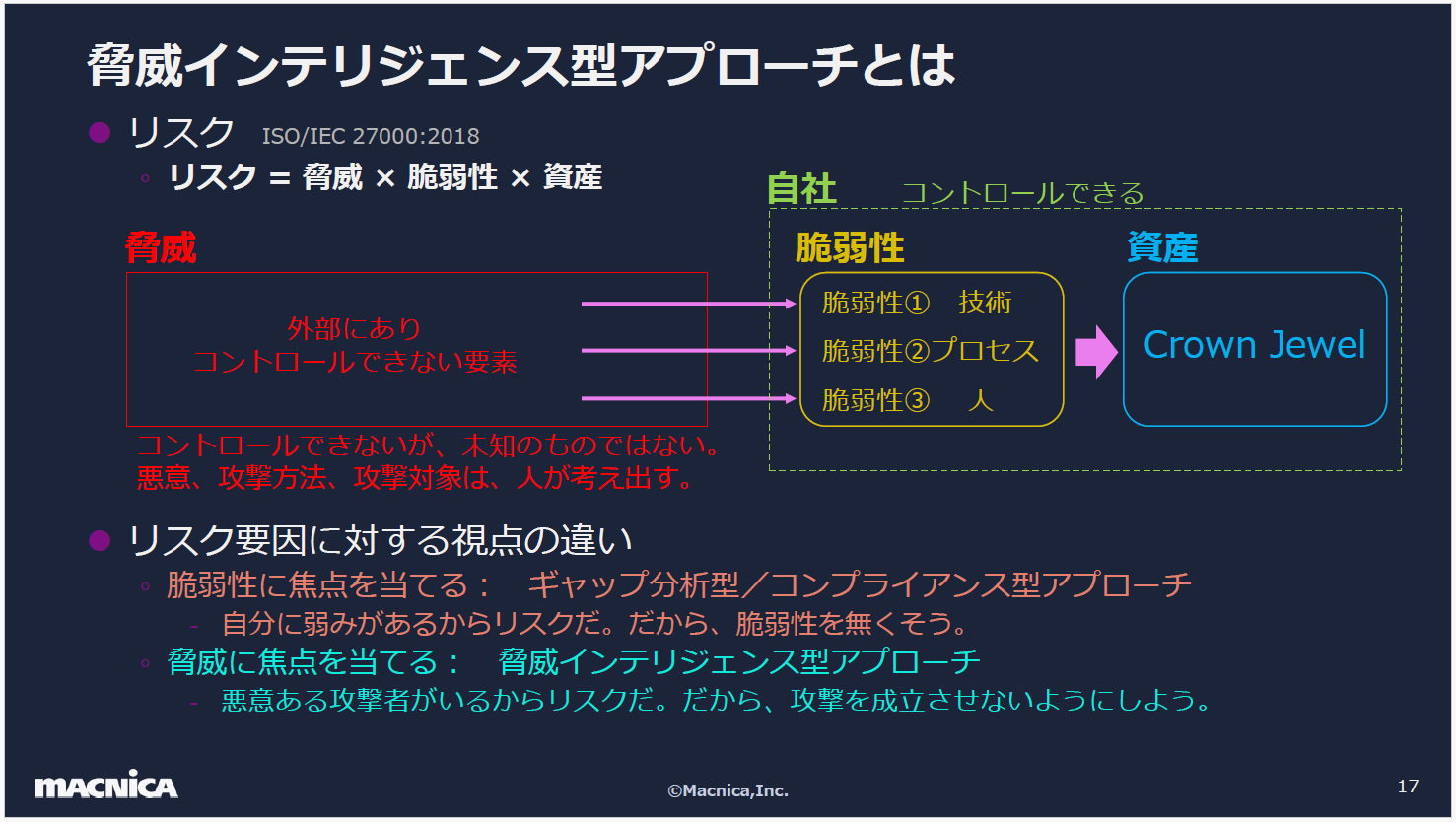

前提として、セキュリティの世界ではリスクの大きさを脅威・脆弱性・資産の掛け算で表し、かつ「脅威は自社の外側にあるためコントロールできないが、脆弱性資産は自社の中にあるため、コントロールできる」と捉えます。そして、自社内にある脅威を技術・プロセス・人の3つに区分したうえで対応します。

このように脆弱性に焦点を当てた方法としては、ソフトウェアの脆弱性・アーキテクチャーの設定や不備・業務フローの不備を突くもの、フィッシングなどがあります。これらをあらかじめ把握しておけば、対応の仕方も変わってきます。このように脆弱性に焦点を当てていく方法は、ギャップ分析型/コンプライアンス型アプローチと呼びます。

一方、脅威インテリジェンス型アプローチでは、攻撃者に焦点を当てます。「脅威はコントロールこそ出来ないものの、未知の存在ではなく、あくまで人が考え出したものである」と考え、攻撃を成立させないような対処を優先的に考えます。

下の図は、脅威インテリジェンス型アプローチにおける実際の考え方です。

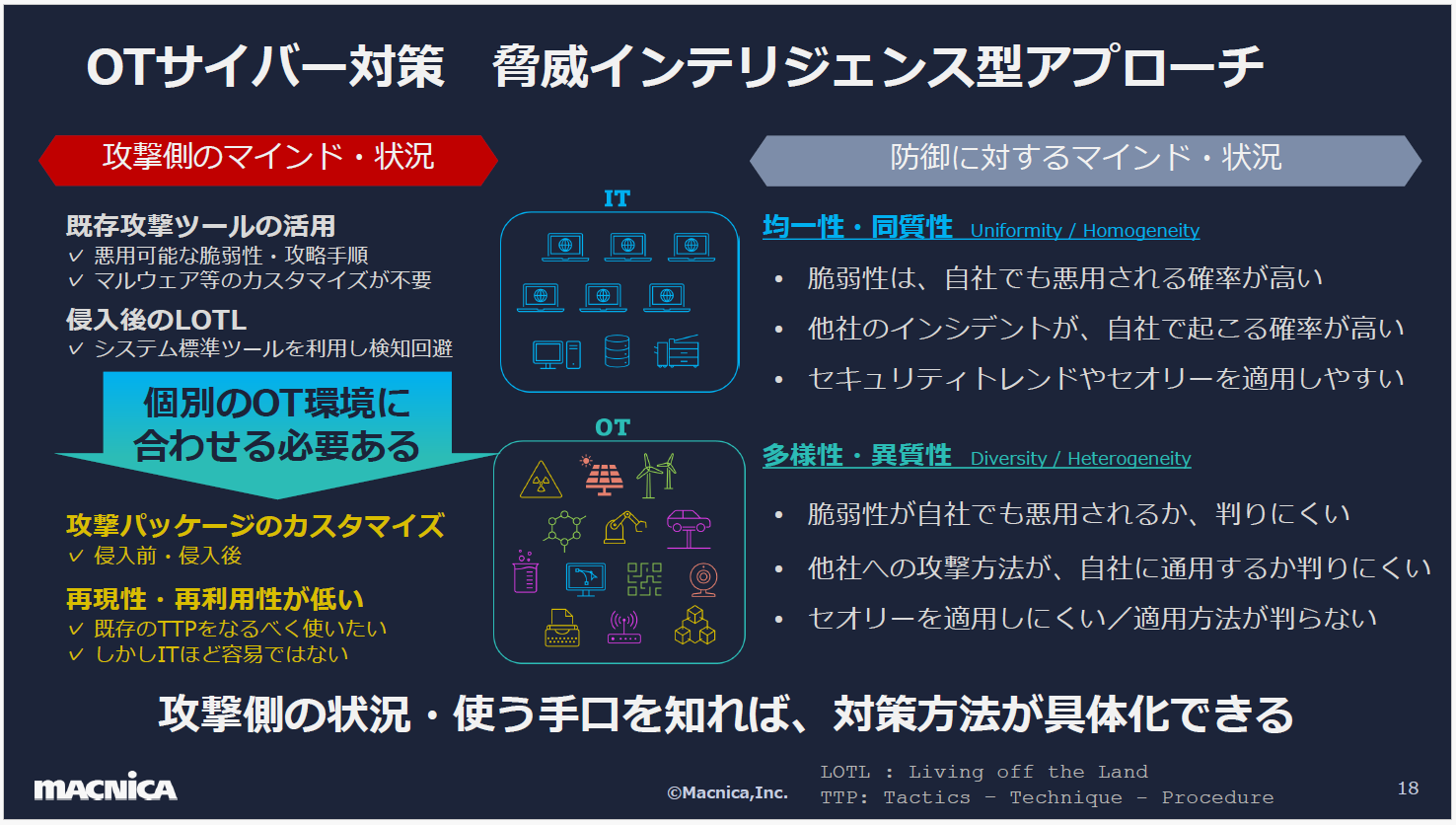

ポイントは、攻撃者のマインドや状況を理解することです。攻撃者はITに対する攻撃を行う場合、悪用可能な脆弱性を調べ、攻略手順に沿った既存のツールを活用します。また、侵入後のLOTLは特にマルウェア脆弱性を使わずに、システム標準ツールを悪用して検知を回避しながら攻撃を進めていきます。

一方、攻撃者はOTを攻撃する場合、侵入前・侵入後を問わず、個別の環境に合わせたカスタマイズが必要です。OTは攻撃の再現性・再利用性が低く、攻撃者も同じ戦法を繰り返すことがITほど容易ではありません。このように手口を理解することで、対策方法の具体化が可能となります。

「脅威インテリジェンス型アプローチ」に基づく5つの対策ポイント

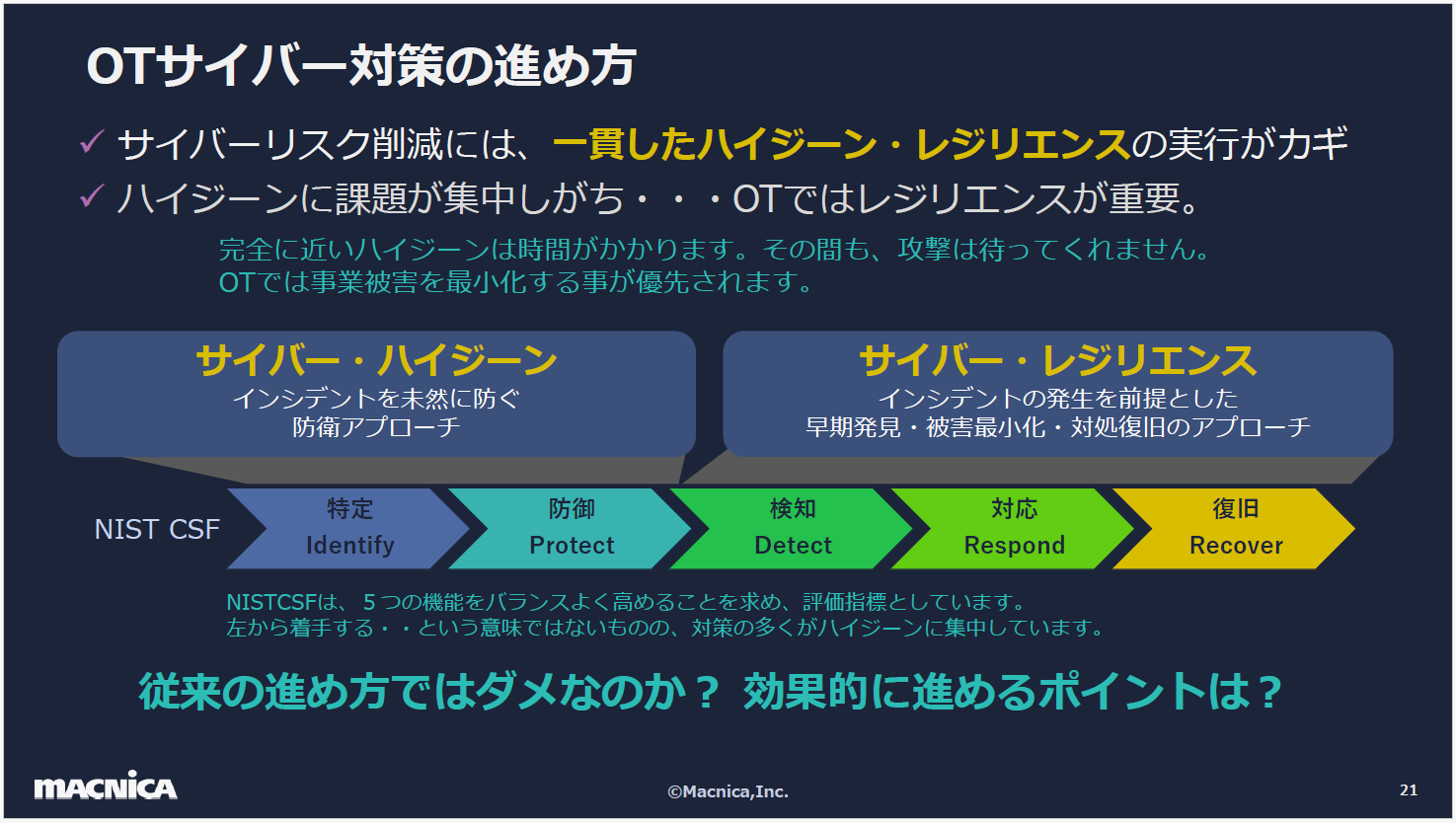

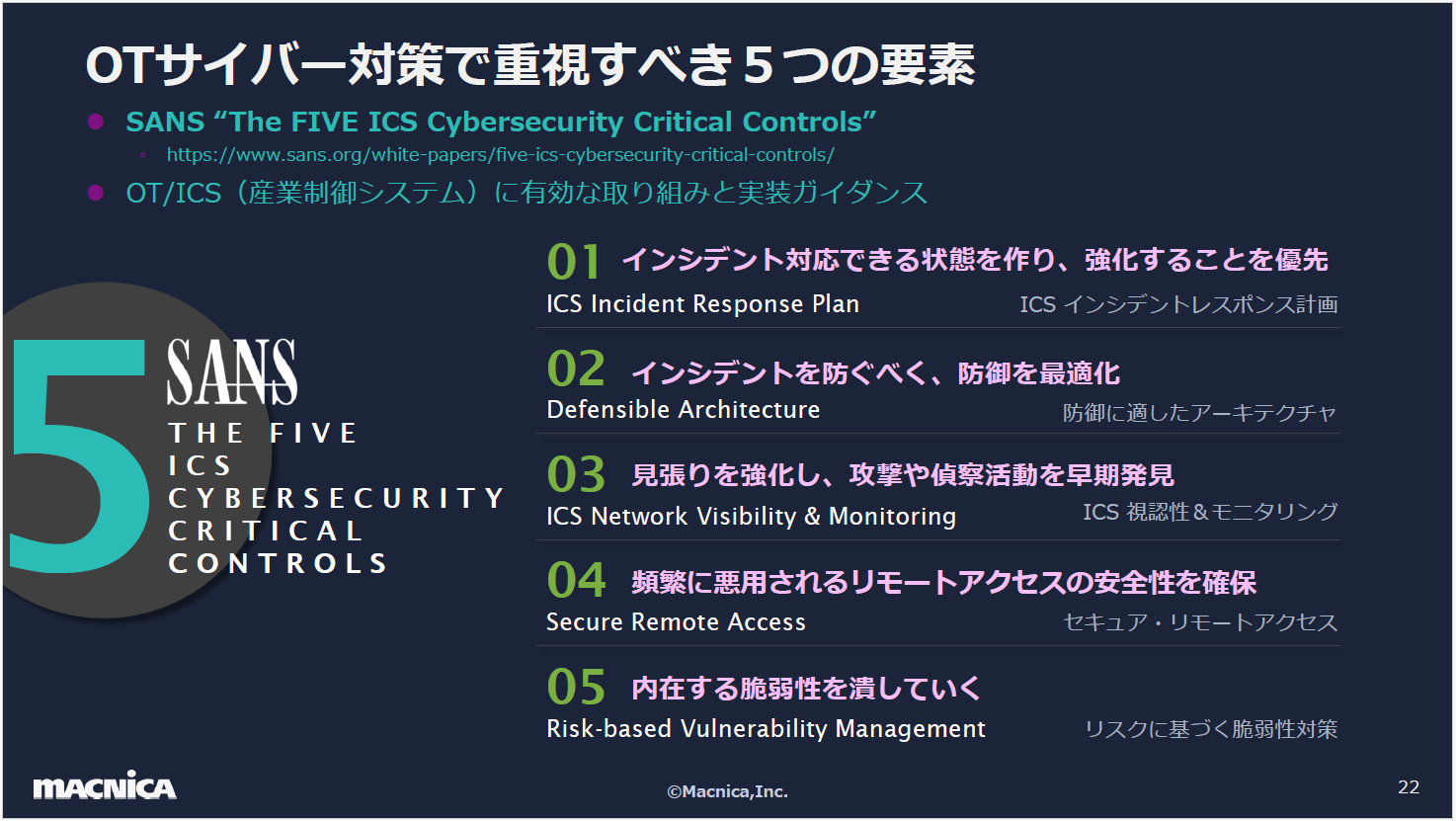

OTでは従来のアプローチを考え直し、操業現場の変化に柔軟に対応しつつ資産を守ることが重要です。下図は、OTサイバー対策の基本的な考え方です。

OTサイバーリスク削減のカギとなるのは、一貫したハイジーンとレジリエンスの実行です。ハイジーンに課題が集中しがちですが、OTは被害が操業に直結するため、レジリエンスを優先することが望ましいと言えます。以降は、OTサイバー対策で重視すべき5つの要素についてお話します。

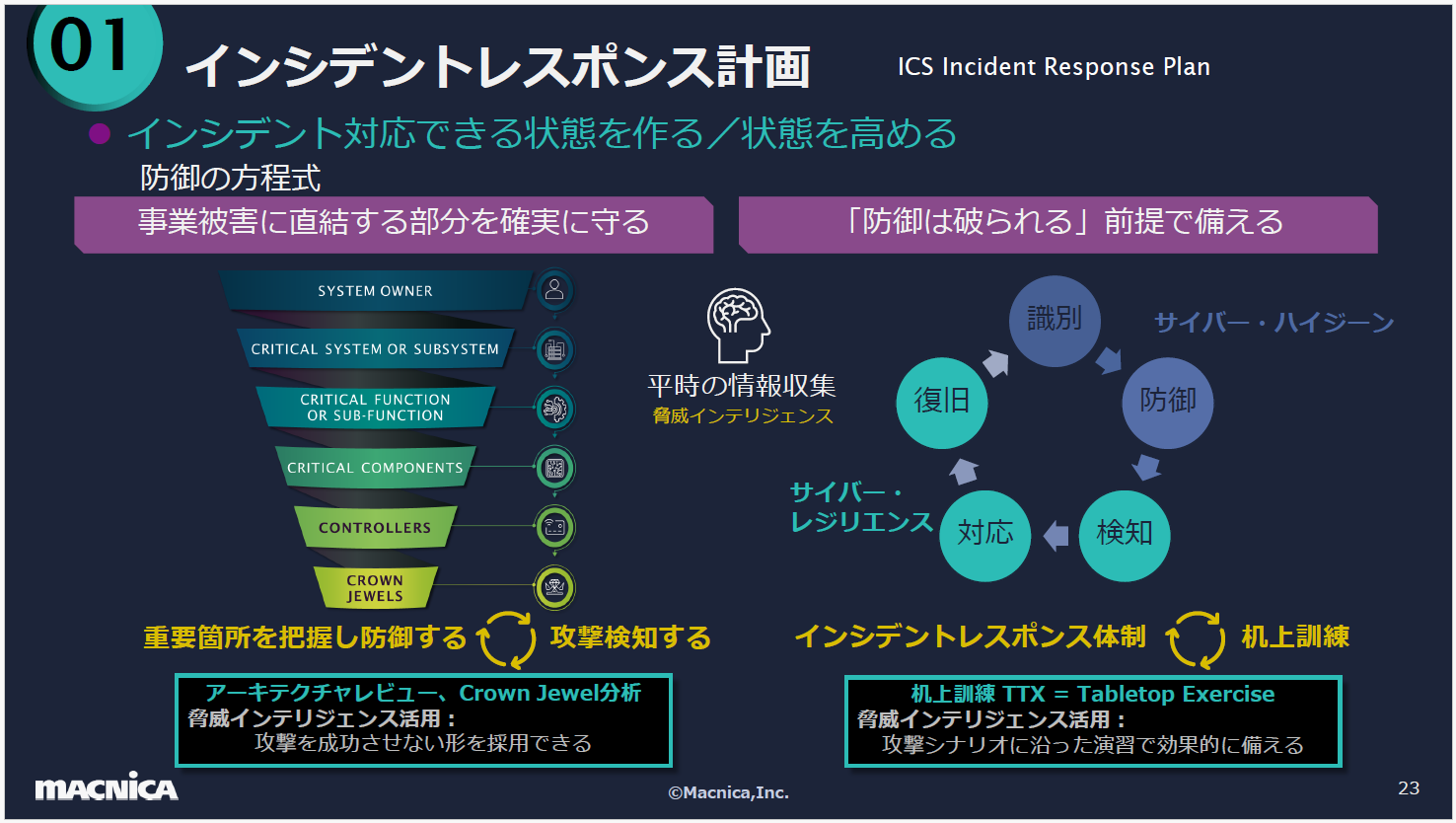

1つ目は、インシデントレスポンス計画です。これは「事業被害に直結する部分を確実に守る」「防御は破られる前提で備える」という、2つの要素から成ります。

前者の要素はアーキレクチャーレビューやCrown Jewel分析などを用いることで攻撃されそうな箇所を把握し、ピンポイントに防御することが可能ということを示しています。攻撃のシナリオを把握し、それを成功させないかたちで守るべきポイントを明確にします。

後者の要素はハイジーンだけでなく、レジリエンスをしっかり整える必要性を示しています。また、インシデントレスポンス体制を敷いたうえで、それが機能するかを訓練によって確認してブラッシュアップすることも重要です。脅威インテリジェンスを活用することで、実際に起こる攻撃のシナリオに沿った演習を行えば、効果を高めることができます。こうした活動を行うためには、やはり平時の情報収集が欠かせません。

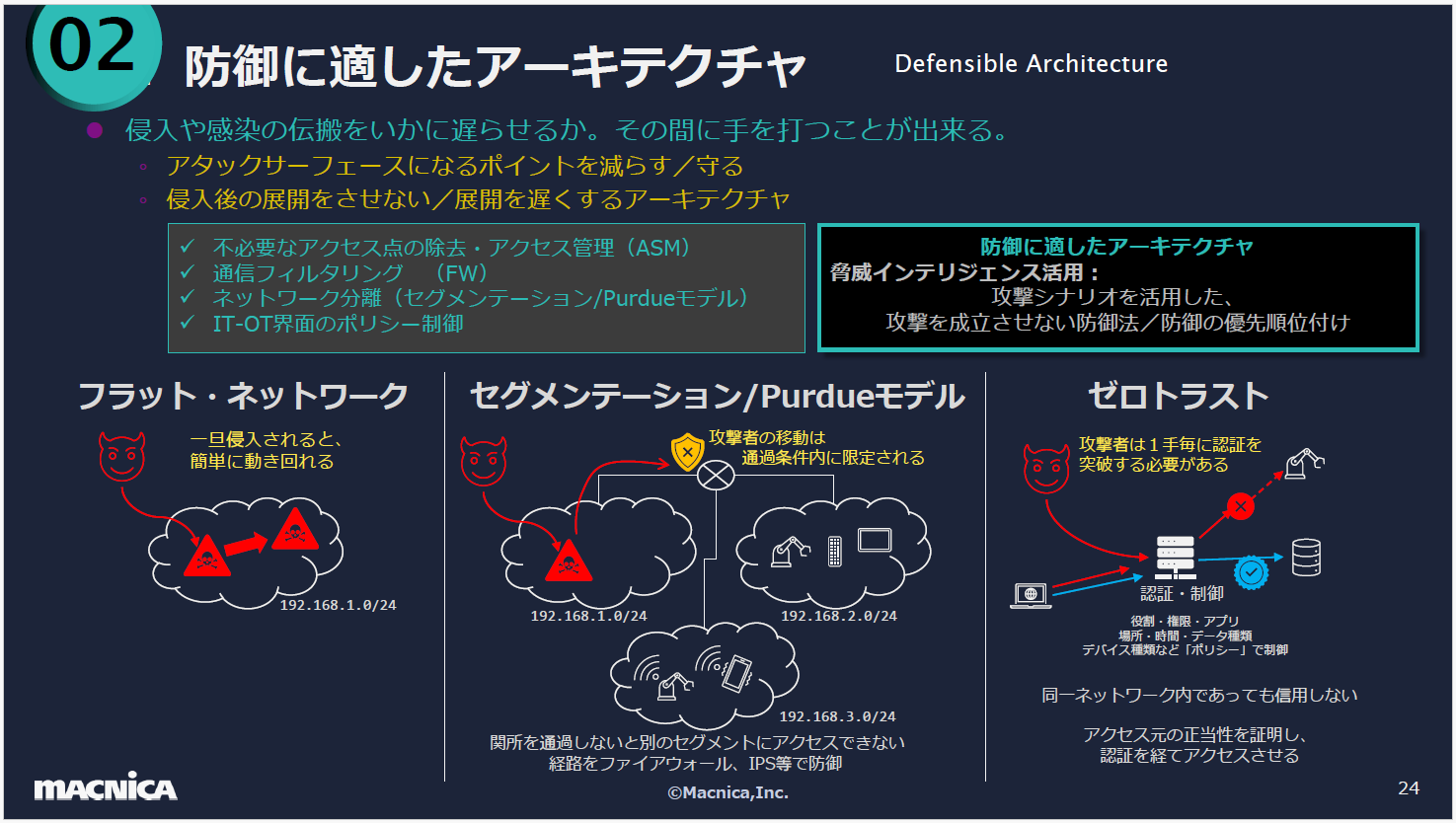

2つ目は、防御に適したアーキテクチャです。侵入や感染の伝搬を遅らせることでその間に手を打つという考え方で、アタックサーフェスになるポイントを減らしたり、侵入後の展開をさせない・遅くするアーキテクチャをいかに採用できるかがポイントです。

これを進めるうえでは、不必要なアクセスポイントの除去・アクセス管理・通信のフィルタリング・そしてネットワークの分離・IT-OT界面のポリシー制御などを行うことが効果的です。ここでも脅威インテリジェンスを活用することで、攻撃を成功させないための防御方法を採用できますし、防御の優先順位を決めるのにも役立ちます。

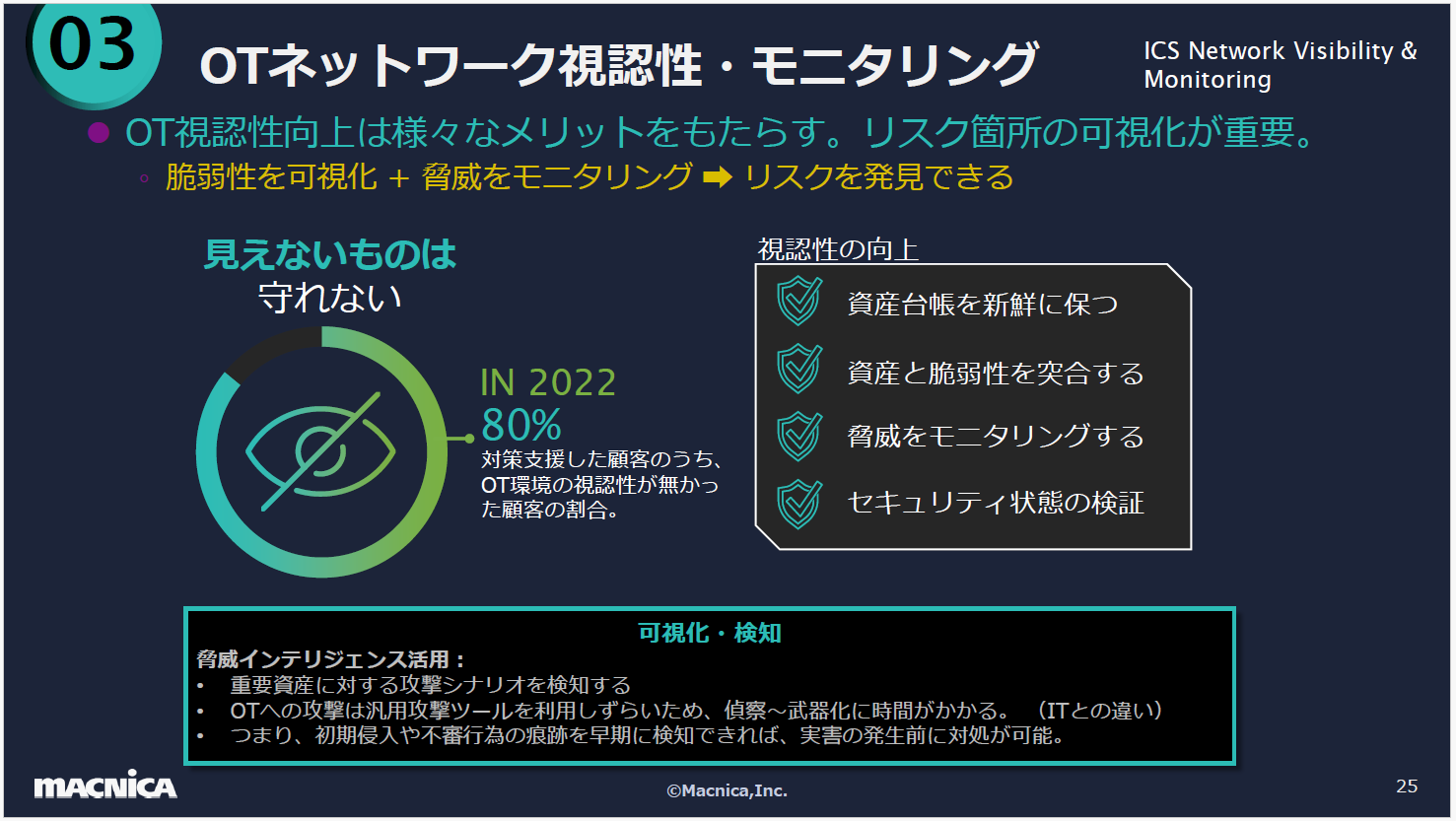

3つ目が、OTネットワーク視認性・モニタリングです。脆弱性を可視化し、脅威をモニタリングすることでリスクを発見できるため、モニタリングは非常に重要です。視認性を高めるためには、資産台帳を新鮮に保つことや、資産と脆弱性を突合することなどが求められます。ここでの脅威インテリジェンスの活用は、重要資産に対する攻撃シナリオの検討役立ちます。

OTへの攻撃はITと違って汎用ツールを利用しづらいため、偵察から武器化に時間がかかります。早期に初期侵入や不審な行動を発見できれば、インシデント発生までのあいだに対応が可能になるでしょう。

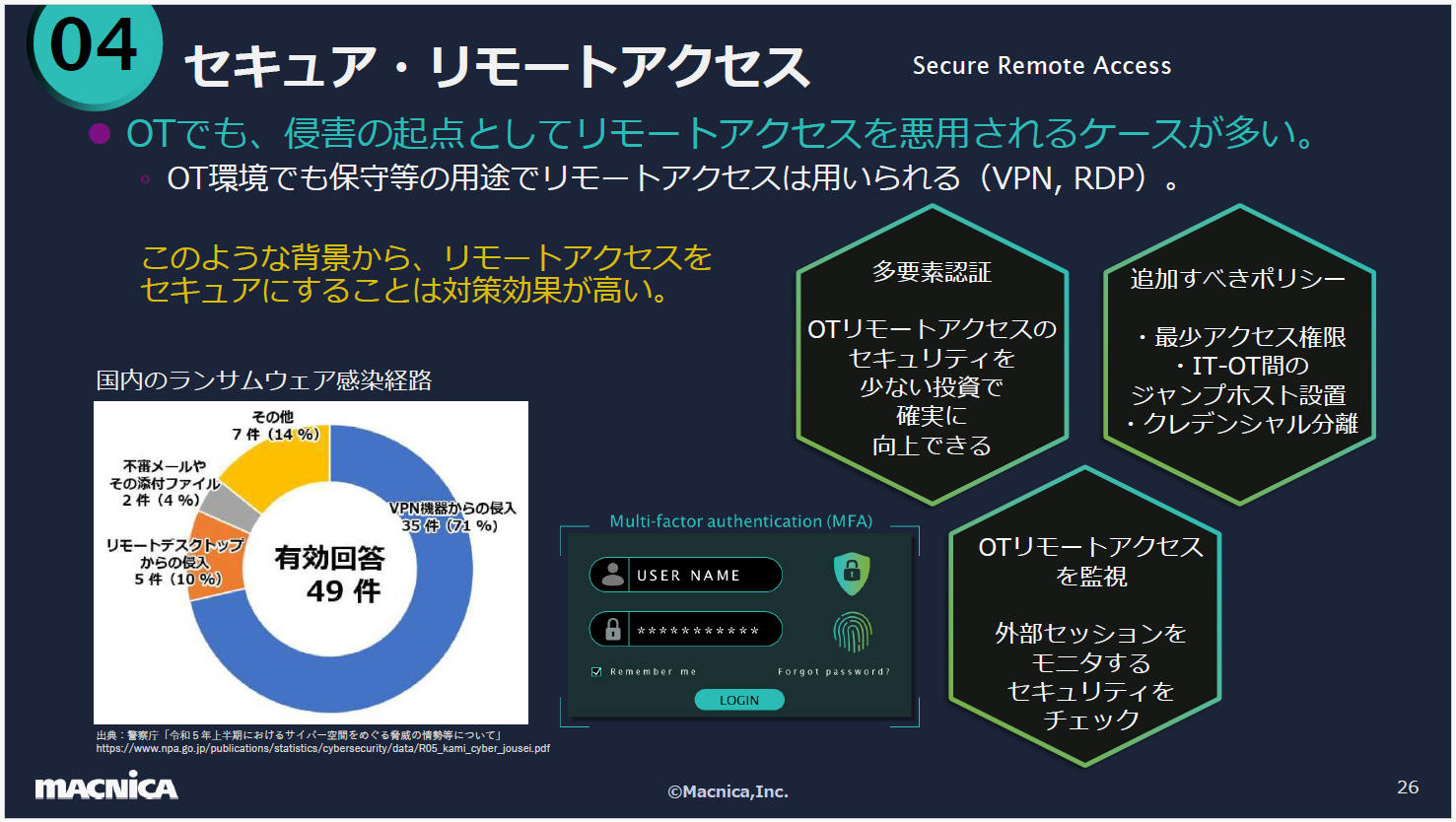

4つ目は、セキュア・リモートアクセスです。OTでも、侵害の拠点としてリモートアクセスを悪用されるケースが非常に多くなっています。その理由は、保守などの用途でリモートアクセスが用いられるためです。左下のグラフは警察庁が出しているデータで、国内のランサムウェア感染経路のほとんどがVPNであると示されています。また、リモートデスクトップの悪用も目立っています。したがって、リモートアクセスをセキュアにすることには高い対策効果が見込めます。

また、多要素認証(MFA)を採用すれば、低コストでのセキュリティ向上を見込めます。ほかにも、ポリシーのコントロールやリモートアクセスを監視対象に含むことなどが重要だと言えます。

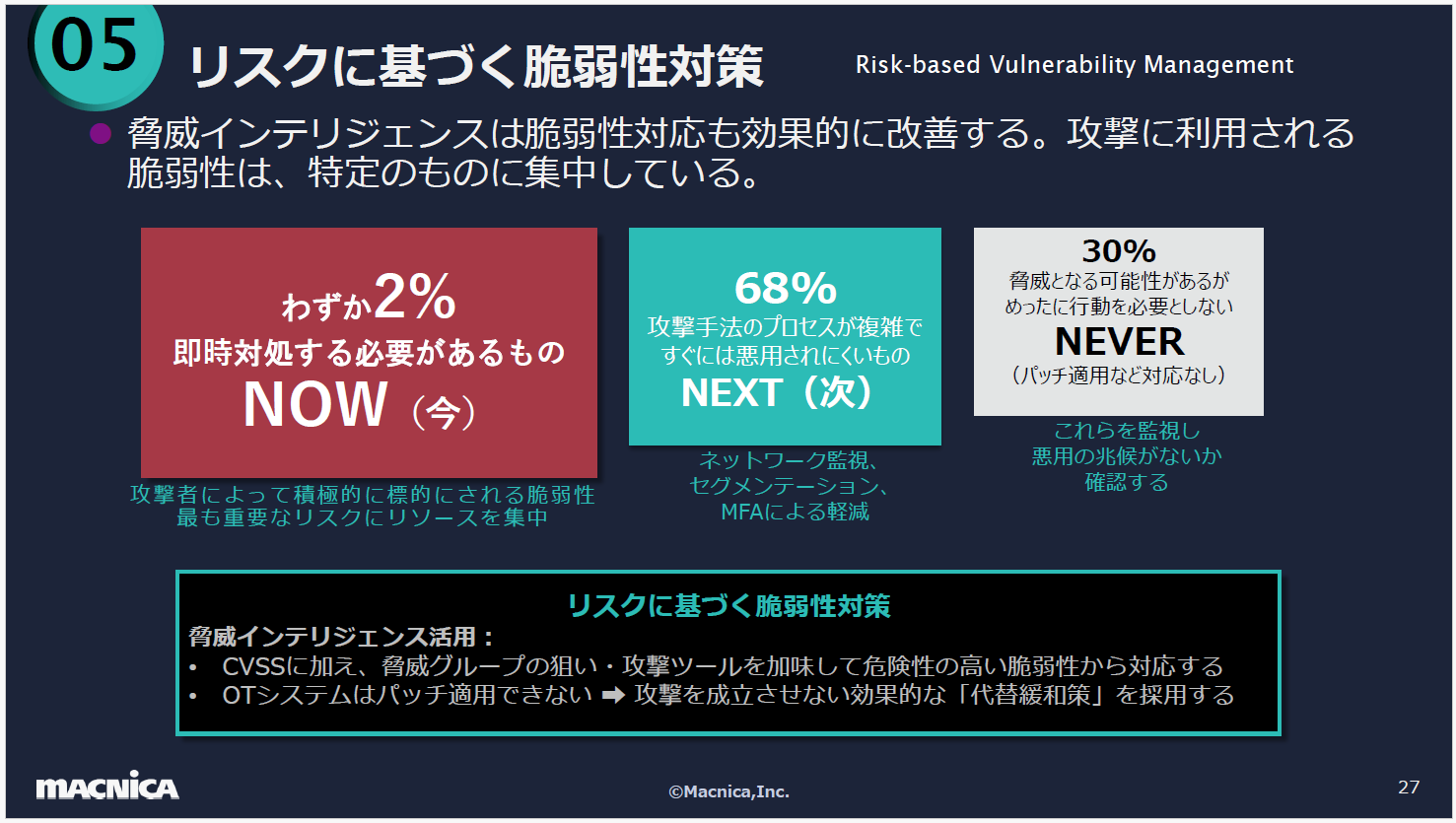

5つ目が、リスクに基づく脆弱性対策です。ITにおいて、悪用される脆弱性は特定のものに集中しています。これはOTでも同じです。事実、攻撃がツール化され、攻撃に悪用された実績のある脆弱性は、全体のわずか2%しかないというデータもあります。逆に言えば、OTを抱えている企業には、この2%の脆弱性が自社に内在しているか発見し、対応することが求められます。この2%を優先対処できれば、他は、定期的なメンテナンスやバージョンアップの対象として段階的に対応すれば、十分なセキュリティ強化ができるでしょう。

こうしたアプローチは、脅威インテリジェンスを活用することで可能になります。また、パッチを適用できない場面でも、その脆弱性を突く攻撃を成功させないような対策をネットワーク側で行うことも可能となります。

まとめ これからのOTサイバー対策

ここまでお話してきたとおり、OTサイバー対策では脅威インテリジェンスを活用することで、従来の網羅的な対策に比べ、より少ない時間・リソースでより高い防御効果を得られます。そして、そのサイクルを回しながら5つの対策ポイントにも注意すれば、効果的なセキュリティ強化が実現し、お客様の価値ある資産が守られます。

マクニカは、OTサイバーハイジーンからレジリエンスまで、幅広いソリューションを提供しています。私たちは今後も世界先端のセキュリティパートナーと共に、日本の産業界をリアルな脅威から保護し、社会の安全と発展に寄与していきます。