弁護士が語る! 工場へのサイバー攻撃と、企業が知るべき本当のリスク

高度な手法による新たな脅威が高まるなか、工場へのサイバー攻撃によって操業停止に追い込まれるなど、企業の経済活動に多大な影響を及ぼす事案が出てきています。

そこで、TMI総合法律事務所にて弁護士として活動しながら、データの利活用支援やサイバーセキュリティ体制構築支援などを行っているTMIプライバシー&セキュリティコンサルティング株式会社の代表取締役を務める大井 哲也氏に、工場に対するサイバー攻撃事案の実態とともに、その対策としてのガイドラインやサイバー保険活用のポイントなどについて語っていただきました。

■TMI総合法律事務所

TMIプライバシー&セキュリティコンサルティング(https://tmiconsulting.co.jp/)

大井 哲也氏(https://tetsuyaoi.com/)

なお、本記事はマクニカが2023年5月に開催したオンラインカンファレンス「Macnica Security Forum 2023」の内容を用いて制作したものです。

目次

- 制御系に影響を及ぼした過去事例

- サイバー攻撃により操業停止となった場合の逸失利益

- 経済産業省「工場システムにおけるサイバー・フィジカル・セキュリティ対策ガイドライン」の要求事項

- サイバー保険の活用方法

制御系に影響を及ぼした過去事例

冒頭に、法的なアプローチを行う法律事務所とサイバーセキュリティ対策の実装支援などを行うTMIプライバシー&セキュリティコンサルティング株式会社の関係性を紹介したうえで、今回のテーマである工場に展開する制御系に影響を及ぼした過去のインシデント事例を紹介した大井氏。

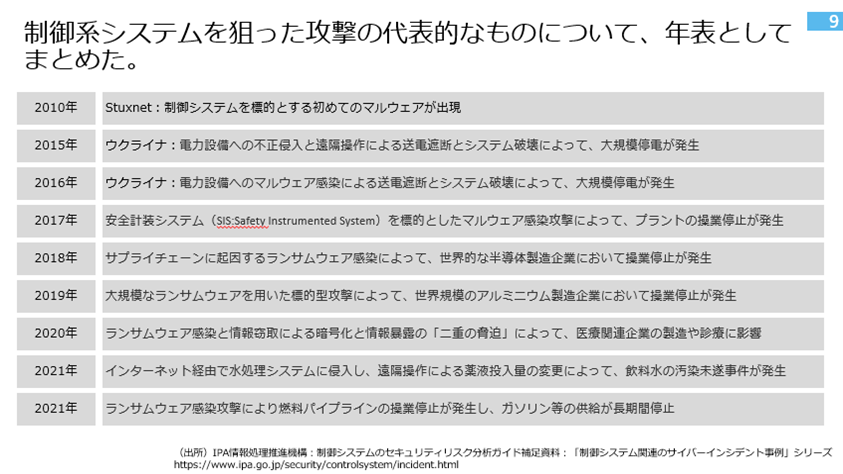

特に制御系システムを狙った攻撃の代表的なものはいくつかありますが、2010年に制御システムを標的とする初めてのマルウェア「Stuxnet」が出現した事案を皮切りに、2018年以降は制御系を狙った攻撃が増加傾向にあると指摘します。

情報システム系に対して機密情報や個人情報を窃取して悪用するITシステムと対比される形となる制御系システムの事案では、電力系システムへの不正侵入で送電遮断やシステム破壊などが発生したウクライナの事案や、プラントや工場の操業停止などの事案が続いています。

最近の手口では、2020年に発生した、ランサムウェア感染と情報窃取による暗号化、そして情報の暴露による二重の脅迫によって、医療関連企業の製造や診療に影響を及ぼしたという事案を紹介。「今の攻撃のトレンドは情報を盗み出し、その情報をダークウェブ上に公開することで自分たちの行為を世間に広く知らしめ、同時にデータを暗号化して使えなくするような事案が増えています。」と大井氏は説明します。

暗号化の場合、盗み出したドキュメントファイルが使えなくなるだけでなく、あるデータが暗号化されることで稼働システムが止まってしまい、操業停止に追い込まれて業務に多大な影響を与えてしまうという点については、制御系において注視すべき部分です。まさに、多重的な被害に拡大してしまうのが、ランサムウェア攻撃の特徴となっています。

実は国内においても制御系システムへの攻撃事案は発生しています。2020年にはホンダ、2022年にはトヨタ自動車の主要サプライヤーに対する事案が明らかになっています。制御系システムへの攻撃によって生産ラインが停止させられてしまい、本来生産できる自動車の製造が滞ってしまう事態に。本来であれば得られるはずの売上が失われてしまう、つまりは逸失利益が損害となって出てきてしまうのです。

サイバー攻撃により操業停止となった場合の逸失利益

では、実際にサイバー攻撃によって工場が操業停止となった場合、どんな経済的な損失を被ることになるのでしょうか。

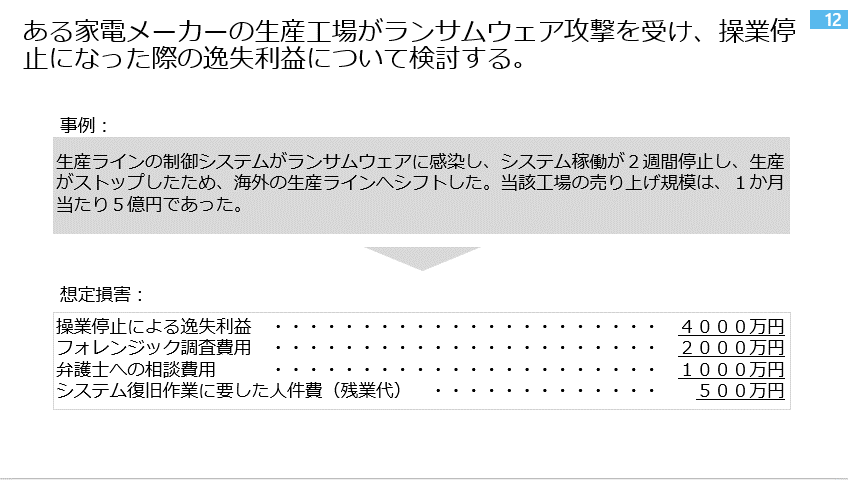

ある家電メーカーを例に、生産工場がランサムウェア攻撃を受け、操業停止に追い込まれた場合の逸失利益について考えてみます。ランラムウェア感染によって制御システムが2週間停止し、生産ストップの影響で海外の生産ラインへシフトしたこの例では、1ヶ月あたりの工場単体での売上規模は5億円と想定しています。

その場合、売上5億円まるまるではなく、そのために逸失した利益を考えます。製品における営業利益率から、操業停止による逸失利益を4000万円と算出しました。またランサムウェア攻撃によってどの範囲に影響があったのかを調べるための被害調査や対策策定に向けた原因調査が必要で、そこにはフォレンジック調査費用が別途必要になります。

さらに、この攻撃によって誰に対して責任追及するのか、個人情報保護委員会や監督官庁への報告、利害関係社への説明、公表といった弁護士への相談費用も必要です。他にも、システム復旧作業に要した残業代含めた人件費の算出も行っていく必要があります。当然、このシステムを改修してセキュリティ対策を強化していくのであれば、さらにシステム投資が必要になってくるわけです。

2019年にノルウェーで発生したアルミニウム工場でのマルウェア感染では、操業停止による被害について、最初の1週間で4000万ドルもの損害が出たと言われています。

経済産業省「工場システムにおけるサイバー・フィジカル・セキュリティ対策ガイドライン」の要求事項

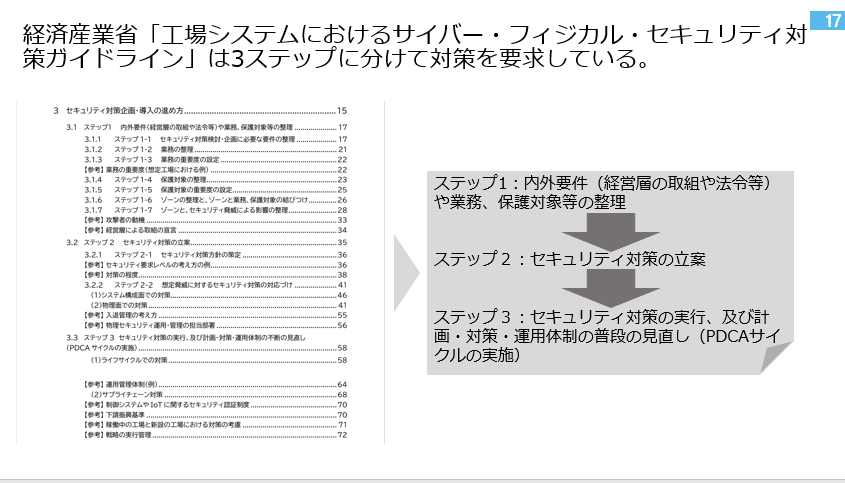

リスクの大きさについて見てきたところで、実際にはどんな対策が必要になってくるのでしょうか。ここで、経済産業省が公表している「工場システムにおけるサイバー・フィジカル・セキュリティ対策ガイドライン」を紐解きながら、どんなセキュリティ体制の構築が必要なのか、その具体的な要求事項について見ていきます。このガイドラインは実装レベルでの要求事項ではないものの、どんなステップでセキュリティ対策を実装していくのかというプロセスが詳しく紹介されており、自社でセキュリティ要件を定めて実装していくための有益な参考資料となっています。

大きくは3つのステップに分けられています。ステップ1は、「内外要件(経営層の取組や法令等)や業務、保護対象等の整理」、ステップ2は「セキュリティ対策の立案」、そしてステップ3は「セキュリティ対策の実行、及び計画・対策・運用体制の普段の見直し(PDCAサイクルの実施)」となっています。

ステップ1では、最初に工場システムのセキュリティ対策にかかわる経営目標を整理し、特に事業継続のためのBCPが整備されているかどうかでセキュリティの目標を設置していき、その結果に対する対応策を列挙していきます。

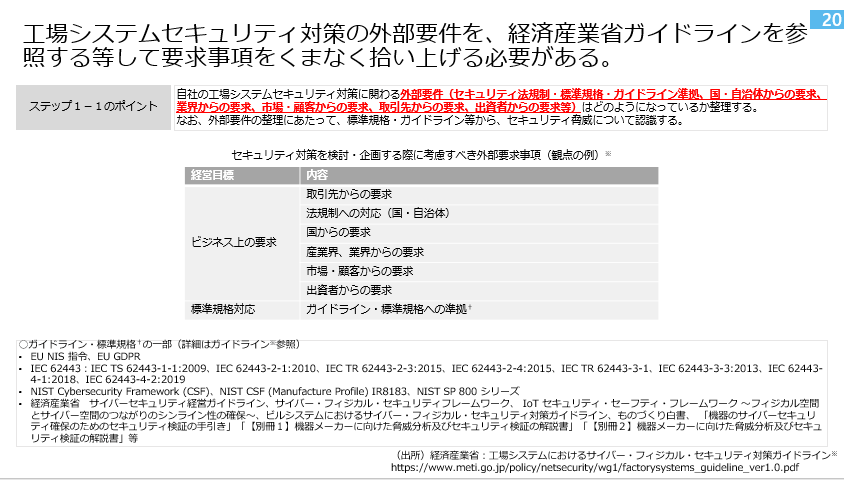

また、工場システムにおけるセキュリティ対策の外部要件、主には法規制、認証基準、ガイドライン、国内外の法令などをくまなく拾い上げていきます。そのなかには、国や自治体からの要求はもちろん、任意にはなるものの、業界ごとに定められた自主基準も存在しており、しっかりチェックしておきたいところです。さらには、市場や顧客、出資者からの要求についてもしっかり把握しておくことが重要です。

取引先からの要求については、例えば自動車メーカーとサプライヤーの関係のなかで発生する要求です。調達や部品の購入、生産の委託などの際に、メーカー側がサプライヤーに対して一定のセキュリティ基準を要求するケースが出てきます。

サプライチェーンの弱い部分から攻撃を仕掛けられ、本体のメーカーの生産に対して影響を及ぼしてしまうと本末転倒であるため、業務委託契約のなかで一定のセキュリティ木順を満たすことがメーカーと契約を継続するための条件の1つになってきます。

このような各種レギュレーションとしての要求事項に対して、全てを満たすことは困難です。そのため、自社ではその要求事項を取り入れるのかといった取捨選択をしていくことで、自社なりのセキュリティ基準を設定していくわけです。多くのガイドラインや標準規格が存在していますが、その中で自社にあった要求事項や効率よくセキュリティ実装できるものを選択していき、自社のセキュリティ基準を見つけ出していくことが必要です。

そして外的な要件だけでなく、社内での要件についてもステップ1では検討していく必要があります。自社のセキュリティがどのように内部要件として体制が組まれているのか改めて身体検査することで、ポリシーやルール、手順書がきちんと備わっているのか、運用はどのように行われているのかといったことを可視化、整理していくことが大切です。

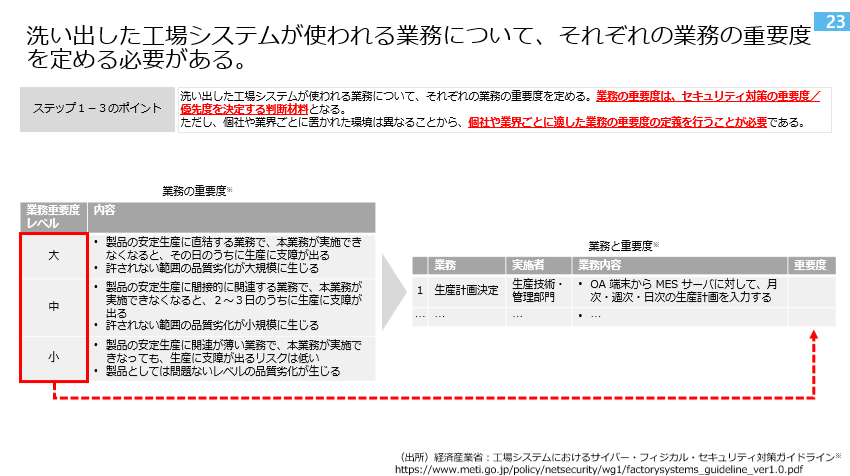

さらに業務の整理として、どのシステムが業務に使われているのか、業務システム同士がどのように連携しているのかを可視化していくことで、どのシステムが止まると影響がどこまで及ぶのかというところも、システム概要図やネットワーク構成図から、システムの洗い出しを行っていく必要があります。

「特に大規模工場であれば、システムやアプリケーションが膨大に存在しており、かつそのシステムやアプリケーションは日々更新されていくことになります。日々の業務で使われているシステムをきちんとトレースし、可視化していくことも重要です。」と大井氏は言及します。

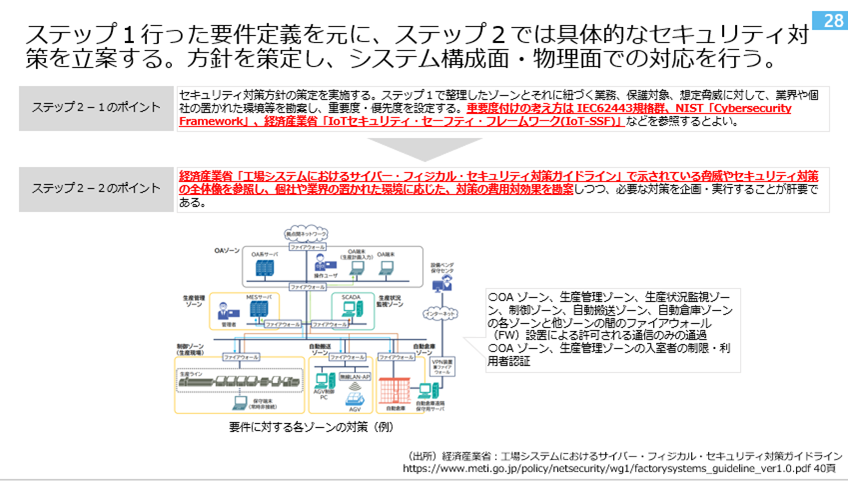

そして、システムに対して業務レベルでの重要性に応じて優先度をつけていき、セキュリティの強化が必要な業務をピックアップしたうえでシステム構成図のなかに盛り込んでいきます。特にIT環境と工場などの制御系システムは重視する価値の軸が異なっているため、保護対象の重要度をしっかりと明確化する必要があります。

「ITが守るべきは情報ですが、OTとしての制御系システムが目指すべきは、生産ラインを停めずに安定稼働させること。だからこそ、何を守るべきかをその目的に照らし合わせて検討していくことが求められるのです」と大井氏は力説します。業務の重要度を設定したうえで、どのゾーンでどの程度のセキュリティ水準を実装するのか設定していくことになるわけです。

さらには外部要因として、外部脅威の最新動向を認識して、自社の生産施設に対して攻撃してきた場合に対する影響についても検討する必要があるため、新しい外部脅威の情報も取り込みながら自社に適用していきます。

「同業他社や自社と類似構成を取っているシステムを持つ他社のインシデントをしっかりとキャッチアップし、この事案が仮に自社に発生した場合を想定して仮想訓練をしていくべきです。他社の事案を他山の石としてしっかり情報収集することを心かげていただきたい。」と大井氏。

ステップ1で実施した要件定義をもとに、ステップ2では具体的なセキュリティ対策のプランニングを行い、ステップ3ではその対策を実装し、運用するなかで新たな脅威を随時発見し、PDCAサイクルを回していくことでさらなるセキュリティ対策の向上を目指していくことになるわけです。

なお、ガイドラインではサプライチェーン対策についても言及されています。「自社のセキュリティ対策を高いレベルにしたとしても、連携しているシステムが脆弱では、自社のシステムに影響が及んできます。だからこそ、取引先含めたサプライチェーン全体でのセキュリティレベルの底上げをするサプライチェーン対策も重要なのです。」と大井氏。

そのため、自社のセキュリティ基準とサプライチェーンに要求するセキュリティ基準を設定し、それを自社と取引するための条件にしていき、委託先企業が設定した基準を準拠しているのか監査していく、これが取引先となるサプライチェーンに対する管理・監督となってきます。

サイバー保険の活用方法

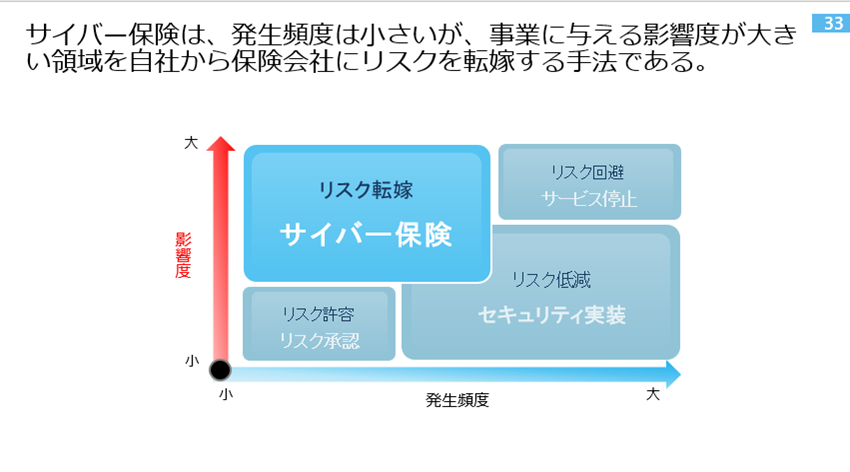

サイバーリスクを軽減するためのガイドラインを活用しただけでは、新たな脅威が次々と生まれている現状では、攻撃と防御がイタチごっこの状況は続いていきます。そこで、残存するサイバーリスクへの対策となる、サイバー保険というアプローチについて紹介します。

サイバー保険は、リスクをヘッジするのではなく、保険会社にリスクを転嫁することが可能になるものです。発生頻度は高くないものの、ひとたびインシデントが発生してしまうと影響が大きい領域で有効です。

逆に発生頻度が大きく影響度が中程度までの部分は、セキュリティ実装によってリスク低減を図っていくべきです。仮に発生頻度も影響度も大きな領域は、企業としてリスクが取れない部分も出てくるため、ここはリスクを回避する意味でサービス停止も考えていかなければなりません。その意味でも、サイバー保険を適用する領域をしっかりと見定めたうえで、発生頻度は小中程度で影響度が大きいものに対して、うまく当てはめてみることです。

いずれにせよ、セキュリティ対策の実装だけでは、リスク低減の限界及びシステム投資の限界があるのは間違いありません。「セキュリティ実装によるリスク低減を図ったとしても、システム投資の限界も出てくるため、どのようなリスクを保険として賄うのかということを見極めていくことが重要だ」と大井氏は指摘します。

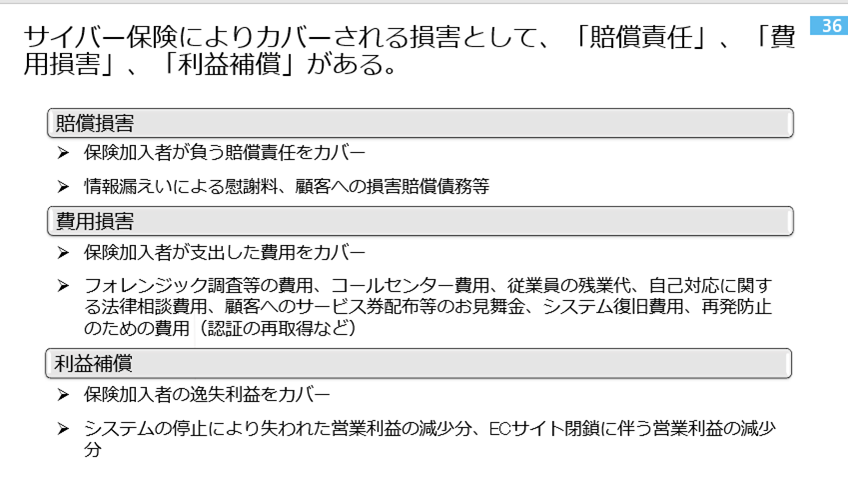

なお、サイバー保険としてカバーできる損害としては、大きく「賠償損害」「費用損害」「利益補償」の3つとなっています。

工場内の制御系システムは、これまでクローズドなネットワークによるシステムが主流でしたが、今やIoTやDXなどの進展により、開かれたインターネットにつながる1つの構成要素となってきています。

そのため、これまで情報システム部門が所管するセキュリティ対策と制御系システムで実装してきたセキュリティ対策を分断するということではなく、IT環境も含めて工場のOT環境が連携することを前提に、制御系システムを守っていくべきです。

「IT環境と異なる工場系システムの特徴をしっかりと把握したうえでセキュリティ対策を検討していく、すなわち情報システム部門と工場系の情報システム部門が連携しながら、特性の違いを理解して車の両輪のようにセキュリティ対策を実装していくことこそが重要になってくるのです。」と大井氏は最後に締めくくりました。